Los nombres de sitios web bajo los dominios de ZIP y MOV resultan ser un problema a la ahora de distinguir entre las extensiones de archivos con el mismo nombre, lo que representa una amenaza a los sistemas IT, quienes temen, puedan ser usados en ataques de phishing.

Si bien, ya estamos acostumbrados a las páginas web cuyo nombre terminan en .com, .org, .net, etc. Se ha podido observar, en años recientes, el aumento de extensiones de dominio como .aero, .club, entre otros. Estos dominios son conocidos como dominios de alto nivel o TLDs por sus siglas en inglés. Esta lista de nombres es extensa y en constante crecimiento. Siendo este el caso de un nuevo anuncio de Google.

El pasado mayo de 2023, Google anunció la incorporación de 8 dominios más, haciéndose notar la incorporación de dos nombres de dominio que son indistinguibles de las extensiones de archivos con el mismo nombre (.zip y .mov). Esta decisión causo revuelo y críticas, entre la comunidad IT y expertos Infosec, entre varios otros miembros de la comunidad de ciberseguridad.

.zip y .zip

Las extensiones de archivo ZIP y MOV han estado relacionadas al mundo de la tecnología hace más de una década, siendo .zip el estañar de archivo y .mov, uno de los contenedores de video más populares. Si bien Google busca que los nuevos dominios, sean utilizados por técnicos, lo cierto es que cualquiera puede hacer uso de estos.

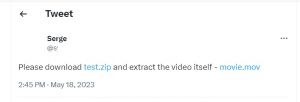

Actualmente, la única forma en que se puede distinguir un archivo del dominio es por contexto, por ejemplo, con un archivo llamado update.zip. Sin embargo, el hecho de utilizar este contexto es algo que los humanos pueden hacer, pero muy distinto para el caso de una computadora. Como se muestra a continuación.

Si bien, el tweet claramente hace referencia a archivos, este los toma como enlaces web. Lo que crea un problema, pues si algún actor malicioso registrara los dominios test.zip y movie.mov. todos aquellos usuarios que hicieran click en enlace de los archivos, seria víctima de algún tipo especifico de phishing.

Ataque de phishing

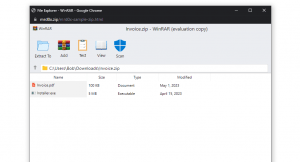

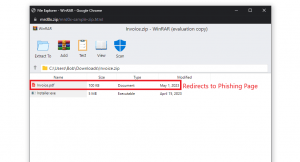

El investigador de seguridad mr.d0x encontró una manera de explotar el dominio .zip y utilizarlo en ataques de phishing. Mediante este ataque de phishing se simula un programa archivador de archivos (por ejemplo, WinRAR) en el navegador y se utiliza un dominio .zip para que parezca más legítimo.

Para este ataque se necesita, primeramente, emular un software de archivo de ficheros mediante el uso de HTML/CSS. Para este ejercicio, el investigador subió dos muestras, la primera que emula WinRar, mientras que el segundo emula la ventada de búsqueda de archivos de Windows.

De manera que el usuario cree que abrió un archivo .zip, cuando realmente está siendo redirigido al sitio con el mismo nombre y en lugar de una lista de archivos ve URLs que pueden llevar a cualquier parte. Un atacante podría esconder un enlace para descargar y ejecutar malware, o bien conducen a una solicitud de credenciales de trabajo para acceder a algún documento.

ZIP y MOV son extensiones populares, incluso para aquellos que forman parte de la audiencia “no tan técnica”, lo que presenta el potencial de causar tanto para usuarios y administradores de sistemas. Incluso dejando de lado los, ya bastantes ataques de phishing, la preocupación de que en cualquier momento, cualquier texto que contenga un nombre de archivo pueda convertirse en texto que contiene un hipervínculo a un sitio web externo, causara, serios inconvenientes.

La incorporación de estos nuevos TLD, si bien, no implica ninguna revolución a las tácticas existentes, sí ofrece a los atacantes más oportunidades para conducir ataque de phishing. Ya que los dominios .zip y .mov, están siendo activamente utilizados para conducir ataques de phishing, es necesario, para las organizaciones, el bloqueo de estos dominios.

Recomendaciones

- Estudiar cuidadosamente cada enlace antes de hacer click en este.

- Tener precaución con los archivos adjuntos y las URL de los correos electrónicos no solicitados.

- Por ningún motivo hacer click en aquellos enlaces que considere sospechosos.

- Implementar reglas separadas para dominios .zip y .mov.

- Escaneo más estricto de los enlaces o bien, el bloqueo total de las visitas de los usuarios a sitios web de estos dominios en los ordenadores de la empresa.

Indicadores de compromiso

- microsoft-office[.]zip

- microsoft-office365[.]zip