El lunes 29 de mayo de 2023, el ejército de Chile confirmó estar en respuesta activa a un ataque cibernético detectado el pasado sábado 27 de mayo, el cual afectó a distintos sistemas dentro de la red interna de dicha organización. Dicho ataque ha sido atribuido al grupo delictivo Rhysida.

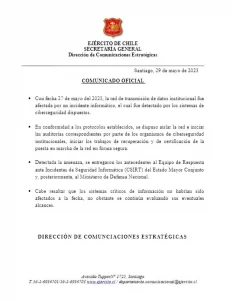

El ejercito de Chile ha confirmado estar bajo ataque cibernético desde el pasado sábado 27 de mayo de 2023, según lo expone en un comunicado oficial realizado el lunes 29 de mayo de 2023. En el comunicado, la Dirección de Comunicaciones Estratégicas informa que “la red de transmisión de datos institucional fue afectada por un incidente informático”, este ataque puedo ser detectado gracias a los sistemas de ciberseguirad a disposición de la secretaría general.

Como respuesta inicial al ataque, se siguieron medidas preventivas como no encender computadores, evitar la conexión a la red VPN y se prohibió la conexión de cualquier tipo de dispositivo de almacenamiento externo. Según el comunicado, entre otras medidas aplicadas fue el aislamiento de la red para el inicio de las auditorias correspondientes. Esto llevado a cabo por los organismos de seguridad para llevar a cabo el plan de respuesta a incidentes.

El ataque llevado a cabo contra el ejercito de Chile ha sido un ataque disruptivo tipo ransomware, esto no solo lo da a entender el comunicado, sino que también, fue confirmado en paralelo por el CSIRT de Gobierno. Este ataque de ransomware ha sido acreditado a un nuevo grupo de actores maliciosos, el cual se ha denominado Rysida ransomware.

Los monitoreos realizados por el equipo de CronUp, demuestran que durante el fin de semana que se llevaron a cabo los ciberataques, los sitios web del Ejercito presentaron una disponibilidad intermitente, lo que bien, podría deberse a los intentos, por parte de la organización por aislar y/o proteger la red corporativa.

Rhysida Ransomware

El 17 de mayo de 2023, se daba a conocer, por parte de MalwareHunterTeam, a través de su cuenta oficial de Twitter, una campaña de ransomware, llevada a cabo por un nuevo grupo de actores maliciosos auto denominados Rhysida.

El grupo de actores de amenaza, quienes se ven a sí mismos como un “equipo de ciberseguridad” atacan los sistemas y destacan los distintos problemas potenciales en los sistemas de seguridad de las víctimas. Este “equipo de seguridad” realiza un cobro por el “servicio” de encontrar las distintas decadencias de seguridad en los sistemas de la víctima, sin embargo, el grupo tambien amenaza a las víctimas, con filtrar la información recolectada en un ataque, a través de la Dark Web. Esto es algo que se ha visto repetitivamente en los ataques de ransomware modernos y es denominado “doble extorsión o multi extorsión”.

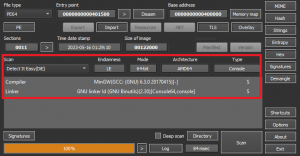

Según un análisis de muestras llevado a cabo por Secplicity. Todo indica que el grupo de actores maliciosos, de hecho, sí es un nuevo grupo emergente, que se encuentra en las primeras fases del ciclo de desarrollo. Esto en base a las funciones observadas en la muestra, como la carencia de muchas funciones básicas en los payloads que liberan, así como un mal funcionamiento de sustitución de imágenes de fondo. La muestra examinada fue escrita en C++ y compilada mediante MinGW (mingw32). Con un peso alrededor de 1.2 MB y no se encontraba empaquetada.

También se puedo observar que el ransomware elimina el fondo de pantalla de maneras varias, sin embargo, se observó un tipo “Conttol Panel” al momento de eliminar la configuración del registro del fondo de pantalla mediante el Panel de control. También se hace mención del cifrado, así como una ivocación PowerShell con una ventana oculta.

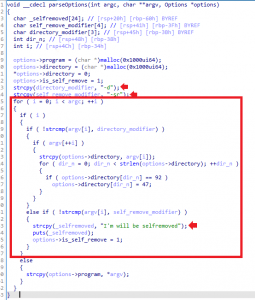

El encriptor de Rhysida permite el uso de dos argumentos (-d y -sr), los cuales son definidos por los autores como parseOptions. El argumento -d selecciona un directorio para cifrar, mientras que el argumento -sr, el archivo se borra a si mismo luego de ejecutarse (I’m will be selfremoved).

Tras el cifrado de los archivos, las victimas deben ponerse en contacto con los actores maliciosos, mediante el portal que estos ofrecen, basado en TOR, haciendo uso del identificador único de Rhysida, el cual es proporcionado mediante la nota de rescate. Cuando la Victima introduce su identificador único en el portal de pago, el grupo desplegará un formulario el cual la victima deberá llenar con la autenticación, los datos de contacto, entre otro tipo de información.

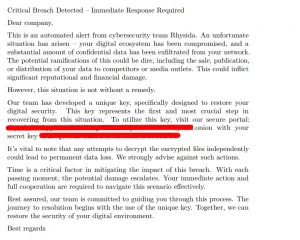

La nota de rescate se presenta como un archivo PDF con el nombre de “CriticalBreachDetecte.pdf” esta nota de rescate, de manera resumida, menciona que:

- “Se ha detectado una alerta de seguridad por parte del equipo de ciber seguridad de Rhysida” expone que los sistemas han sido comprometidos y que una importante cantidad de información confidencial a sido filtrada. A su vez mencionan las consecuencias de este tipo de filtraciones, como la venta o publicación de esta información.

A su vez el “equipo” menciona que no hay d que alarmarse, pues solo es necesario adquirir la clave única que estos han desarrollado, para que toda la información sea recuperada. Esta clave la envían mediante su portal TOR. A su vez, el equipo advierte que cualquier intento de descifrar la información cifra puede resultar en la perdida total de la información.

Si bien, el sitio de filtraciones de Rhysida, alojado en la Dark Web, aun no presenta ninguna de las víctimas del grupo. Se sabe que el grupo esta llevando ataque activamente y que se encuentra en constante desarrollo.

Indicadores de Compromiso

| Indicador | descripción |

| MD5 | 0c8e88877383ccd23a755f429006b437 |

| SHA1 | 69b3d913a3967153d1e91ba1a31ebed839b297ed |

| SHA256 | a864282fea5a536510ae86c77ce46f7827687783628e4f2ceb5bf2c41b8cd3c6 |

| Nombre original del archivo | fury_ctm1042.bin |

Cabe mencionar que, los indicadores de compromiso antes mencionados, NO son los que se observaron en el ataque realizado contra el Ejercito de Chile, pues las investigaciones pertinentes sobre este ataque siguen en curso.