Se ha detectado una nueva versión del cargador de malware Bumblebee, que presenta una nueva cadena de infección que utiliza el marco PowerSploit para la inyección reflexiva sigilosa de una carga útil de DLL en la memoria.

Bumblebee fue descubierto en abril , involucrado en campañas de phishing que se cree que están orquestadas por los mismos actores detrás de BazarLoader y TrickBot, es decir, el sindicato Conti.

Como Bumblebee es un cargador evolucionado con funciones avanzadas de antianálisis y antidetección, se asumió que reemplazaría a otros cargadores, como BazarLoader, en ataques iniciales de compromiso seguidos por la implementación de ransomware.

La tasa de distribución de Bumblebee alcanzó niveles notables en los meses siguientes, pero el nuevo cargador nunca llegó a ser dominante en el campo.

Según un informe de Cyble, basado en un hallazgo del investigador de amenazas Max Malyutin , los autores de Bumblebee están preparando un regreso de la pausa veraniega de las operaciones de spam, utilizando un nuevo flujo de ejecución.

Anteriormente, Bumblebee llegaba a las víctimas a través de correos electrónicos con archivos ISO comprimidos protegidos con contraseña que contenían un LNK (para ejecutar la carga útil) y un archivo DLL (la carga útil).

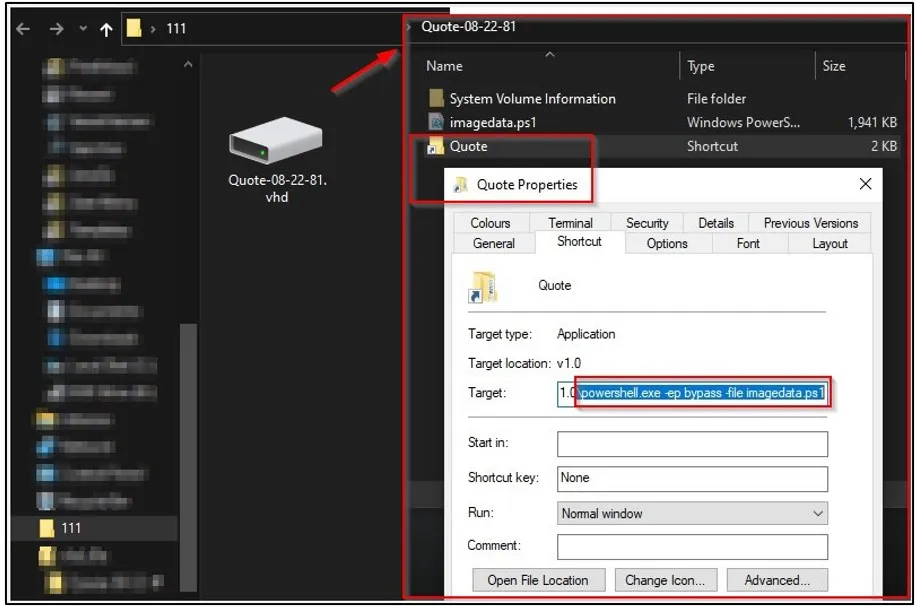

En el ataque reciente, Bumblebee reemplazó el ISO con un archivo VHD (disco duro virtual), que, nuevamente, contiene un archivo de acceso directo LNK (Quote).

En lugar de ejecutar Bumblebee (DLL) directamente, LNK ahora ejecuta “imagedata.ps1”, que abre una ventana de PowerShell y la oculta al usuario abusando del comando ‘ShowWindow’.

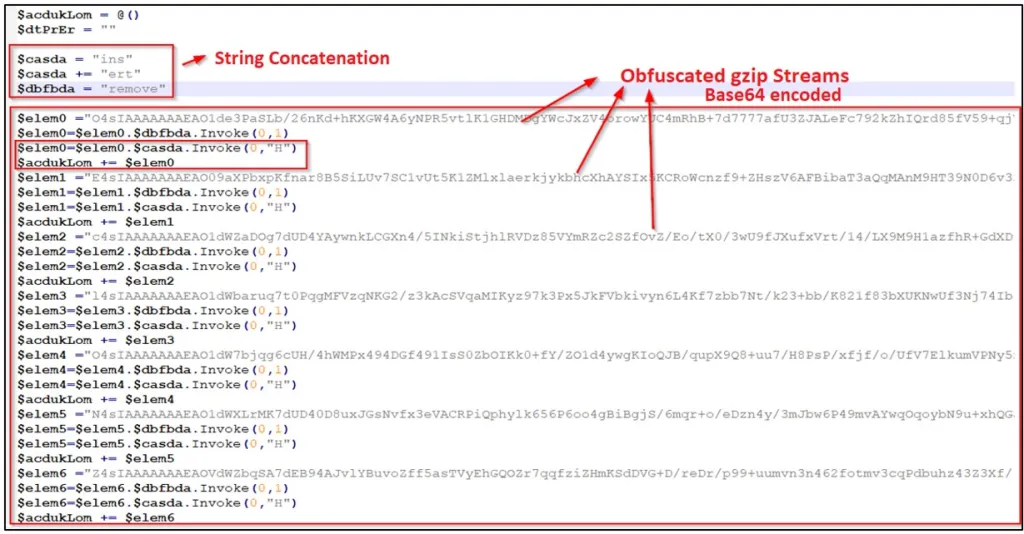

El script SP1 se ofusca con Base64 y concatenación de cadenas para evadir la detección de AV mientras se carga la segunda etapa del cargador de PowerShell.

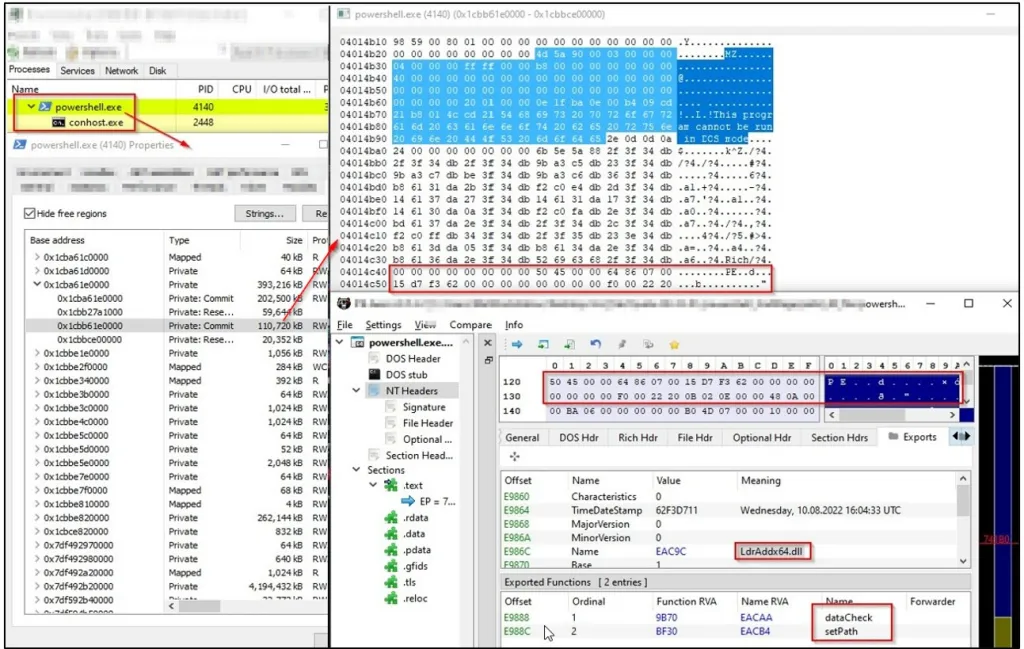

La segunda etapa presenta la misma ofuscación que la primera y contiene el módulo PowerSploit para cargar el malware de 64 bits (LdrAddx64.dll) en la memoria del proceso de PowerShell mediante inyección reflexiva.

“PowerSploit es un marco de post-explotación de código abierto en el que el malware utiliza un método, Invoke-ReflectivePEInjection, para cargar reflexivamente la DLL en el proceso de PowerShell”, explica Cyble en el informe .

“Este método valida el archivo incrustado y realiza varias comprobaciones para garantizar que el archivo se cargue correctamente en el sistema de ejecución”.

Con el nuevo flujo de carga, Bumblebee se carga desde la memoria y nunca toca el disco del host, lo que minimiza las posibilidades de que las herramientas antivirus lo detecten y lo detengan.

Al aumentar su sigilo, Bumblebee se convierte en una amenaza de acceso inicial más potente y aumenta sus posibilidades de atraer a los operadores de ransomware y malware que buscan formas de implementar sus cargas útiles.