Un reciente ataque de malware IcedID permitió al actor de amenazas comprometer el dominio de Active Directory de un objetivo sin nombre menos de 24 horas después de obtener acceso inicial, al tiempo que tomó prestadas técnicas de otros grupos como Conti para cumplir sus objetivos.

“A lo largo del ataque, el atacante siguió una rutina de comandos de reconocimiento, robo de credenciales, movimiento lateral abusando de los protocolos de Windows y ejecutando Cobalt Strike en el host recién comprometido”, dijeron los investigadores de Cybereason en un informe publicado esta semana.

IcedID, también conocido por el nombre de BokBot, comenzó su vida como un troyano bancario en 2017 antes de convertirse en un gotero para otro malware, uniéndose a Emotet, TrickBot, Qakbot, Bumblebee y Raspberry Robin.

Los ataques que involucran la entrega de IcedID han aprovechado una variedad de métodos, especialmente a raíz de la decisión de Microsoft de bloquear macros de archivos de Office descargados de la web.

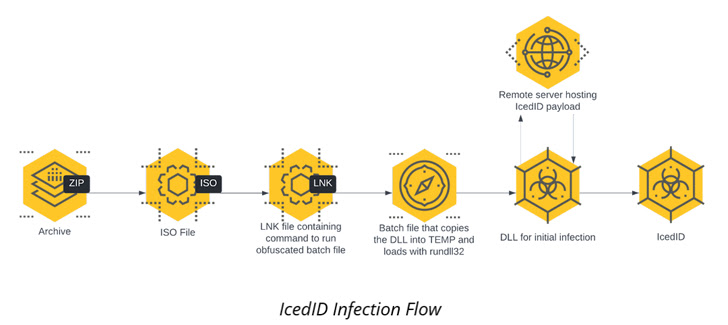

La intrusión detallada por Cybereason no es diferente en que la cadena de infección comienza con un archivo de imagen ISO contenido dentro de un archivo ZIP que culmina en la ejecución de la carga útil IcedID.

Luego, el malware establece la persistencia en el host a través de una tarea programada y se comunica con un servidor remoto para descargar cargas útiles de la siguiente etapa, incluida Cobalt Strike Beacon para actividades de reconocimiento de seguimiento.

También realiza movimientos laterales a través de la red y ejecuta el mismo Cobalt Strike Beacon en todas esas estaciones de trabajo, y luego procede a instalar el agente Atera, una herramienta legítima de administración remota, como un mecanismo de acceso remoto redundante.

“La utilización de herramientas de TI como esta permite a los atacantes crear una ‘puerta trasera’ adicional para sí mismos en caso de que se descubran y remedien sus mecanismos iniciales de persistencia”, dijeron los investigadores. “Es menos probable que estas herramientas sean detectadas por antivirus o EDR y también es más probable que se descarten como falsos positivos”.

Cobalt Strike Beacon se utiliza además como un conducto para descargar una herramienta de C # llamada Rubeus para el robo de credenciales, lo que en última instancia permite al actor de amenazas moverse lateralmente a un servidor Windows con privilegios de administrador de dominio.

A continuación, los permisos elevados se convierten en armas para organizar un ataque DCSync, lo que permite al adversario simular el comportamiento de un controlador de dominio (DC) y recuperar credenciales de otros controladores de dominio.

Otras herramientas utilizadas como parte del ataque incluyen una utilidad legítima llamada netscan.exe para escanear la red en busca de movimiento lateral, así como el software de sincronización de archivos rclone para filtrar directorios de interés para el servicio de almacenamiento en la nube MEGA.

Vale la pena señalar que el uso del agente Atgera y netscan.exe se ha atribuido previamente a operaciones de ransomware como Conti y LockBit, lo que sugiere que los actores criminales están tomando una hoja de su libro de jugadas.

Los hallazgos se producen cuando los investigadores del Equipo Cymru arrojan más luz sobre el protocolo BackConnect (BC) utilizado por IcedID para ofrecer funcionalidad adicional después del compromiso, incluido un módulo VNC que proporciona un canal de acceso remoto.

“En el caso de BC, parece haber dos operadores que administran el proceso general dentro de distintos roles”, señalaron los investigadores el mes pasado, y agregaron que “gran parte de la actividad […] ocurre durante la semana laboral típica”.

El desarrollo también sigue un informe de Proofpoint en noviembre de 2022 de que un resurgimiento en la actividad de Emotet se ha relacionado con la distribución de una nueva versión de IcedID.