La operación de malware de QakBot ha iniciado a hacer uso de secuestro de DLL en el programa de Windows 10, WordPad con la finalidad de infectar computadoras haciendo uso del programa legítimo y así lograr evadir la detección de los diferentes softwares de seguridad.

Un DLL es un archivo de biblioteca que contiene funciones que pueden ser utilizadas por mas de un programa, al mismo tiempo, al momento que una aplicación es iniciada, la aplicación intentará cargar cualquier DLL que sea requerido por el mismo.

Esto es posible mediante la búsqueda de la DLL en determinadas carpetas de Windows y una vez la encuentra, la carga. Sin embargo, las aplicaciones de Windows darán prioridad a las DLL que se encuentren alojadas en la misma carpeta donde se encuentra el ejecutable, de manera que las cargara antes que todas las demás.

El hijacking de DLL hace referencia a la creación de un DLL malicioso por parte de los actores de amenazas, este DLL maliciosos lleva el mismo nombre que el DLL legítimo. El DLL malicioso es colocado en la ruta de búsqueda inicial de Windows, por lo regular se ubica en el mismo folder que el ejecutable. Cuando el ejecutable es lanzado, cargará el malware DLL en vez del DLL legítimo, lo que resulta en la ejecución de cualquier comando malicioso dentro de este.

QakBot y WordPad

Qakbot, inicialmente era un troyano bancario que ha evolucionado a tal punto de convertirse en un dropper de malware. Se tiene conocimiento de que grupos de actores maliciosos como Black Basta, Egregor y Prolock, se han asociado a QakBot, con el fin de obtener acceso inicial a redes corporativas objetivo de estos grupos, para posterior a este acceso inicial, puedan conducir ataques de extorsión.

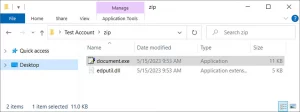

La nueva campaña de QBot de phishing comenzó a abusar de una vulnerabilidad de hijacking de DLL en el ejecutable de WordPad de Windows 10 (write.exe). según investigaciones de ProxyLife, el email phishing contiene un link para la descarga del archivo. Cuando un usuario hace click en el link, comenzara la descarga de un archivo ZIP nombrado al azar, desde un host remoto.

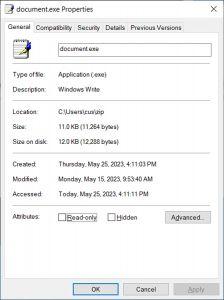

Este fichero Zip contiene dos archivos, uno denominado document.exe (el cual es simplemente una copia renombrada de ejecutable [write.exe]), el cual resulta ser el ejecutable para Wordpad de Windows 10; y el archivo DLL denominado edputil.dll, el cual es utilizado para el secuestro DLL.

Una vez el ejecutable document.exe es ejecutado, intentara cargar el DLL legitimo con el nombre de edputil.dll el cual, por lo regular se encuentra en C:\Windows\System32. Sin embargo, ya que este no consulta un folder especifico, intentara cargar cualquier DLL que encuentre en el mismo folder que contiene el ejecutable (document.exe).

Esto permite al actor de amenazas realizar un secuestro de DLL mediante la creación de una versión maliciosa de edputil.dll y alojarla en la misma carpeta que document.exe para que sea cargada. Una vez cargado el DLL malicioso, la ruta C:\Windows\system32\curl.exe es utilizado para la descarga de un DLL camuflado como un archivo .png desde el host remoto, el cual es ejecutado posteriormente haciendo uso de rundll32.exe a través del comando (rundl32 c:\users\public\default.pgn,print).

Este proceso permitirá que QBot se ejecute en segundo plano, de manera silenciosa, mientras roba emails, los cuales serán utilizados en nuevos ataques de phishing, a su vez que descarga otros payloads como Cobalt Strike, el cual es utilizado como un kit de herramientas para la post explotación de los sistemas.

El dispositivo comprometido, pasara a ser un punto de apoyo para el malware y así poder propagarse lateralmente por toda la red, esto con la finalidad de robar todos los datos corporativos y posteriores ataques de ransomware. La finalidad de utilizar programas de confianza como WordPad es que los actores de amenazas pueden acceder sin llamar la atención de los diferentes softwares de seguridad.

La utilización de curl.exe indica que el método de infección no se puede llevar a cabo en versiones anteriores a Windows 10 ya que estos no incluyen el programa Curl. Las operaciones de QBot han demostrado una gran versatilidad en cuanto a la utilización de distintos métodos de infección, lo cual no es poco común el utilizar tácticas de campañas previas.