La pandilla de ransomware Lorenz ahora utiliza una vulnerabilidad crítica en los dispositivos Mitel MiVoice VOIP para atacar empresas, utilizando sus sistemas telefónicos para el acceso inicial a sus redes corporativas.

Los investigadores de seguridad de Arctic Wolf Labs detectaron esta nueva táctica después de observar una superposición significativa con las tácticas, técnicas y procedimientos (TTP) vinculados a los ataques de ransomware que explotan el error CVE-2022-29499 para el acceso inicial, lo que confirma el informe de Crodwstrike en junio.

Si bien estos incidentes no estaban vinculados a una banda de ransomware específica, Arctic Wold Labs pudo atribuir una actividad maliciosa similar a la banda de Lorenz con mucha confianza.

“La actividad maliciosa inicial se originó en un dispositivo Mitel ubicado en el perímetro de la red”, revelaron los investigadores de seguridad en un informe publicado hoy.

“Lorenz explotó CVE-2022-29499, una vulnerabilidad de ejecución remota de código que afectaba al componente Mitel Service Appliance de MiVoice Connect, para obtener un shell inverso y, posteriormente, utilizó Chisel como herramienta de tunelización para pivotar en el entorno”.

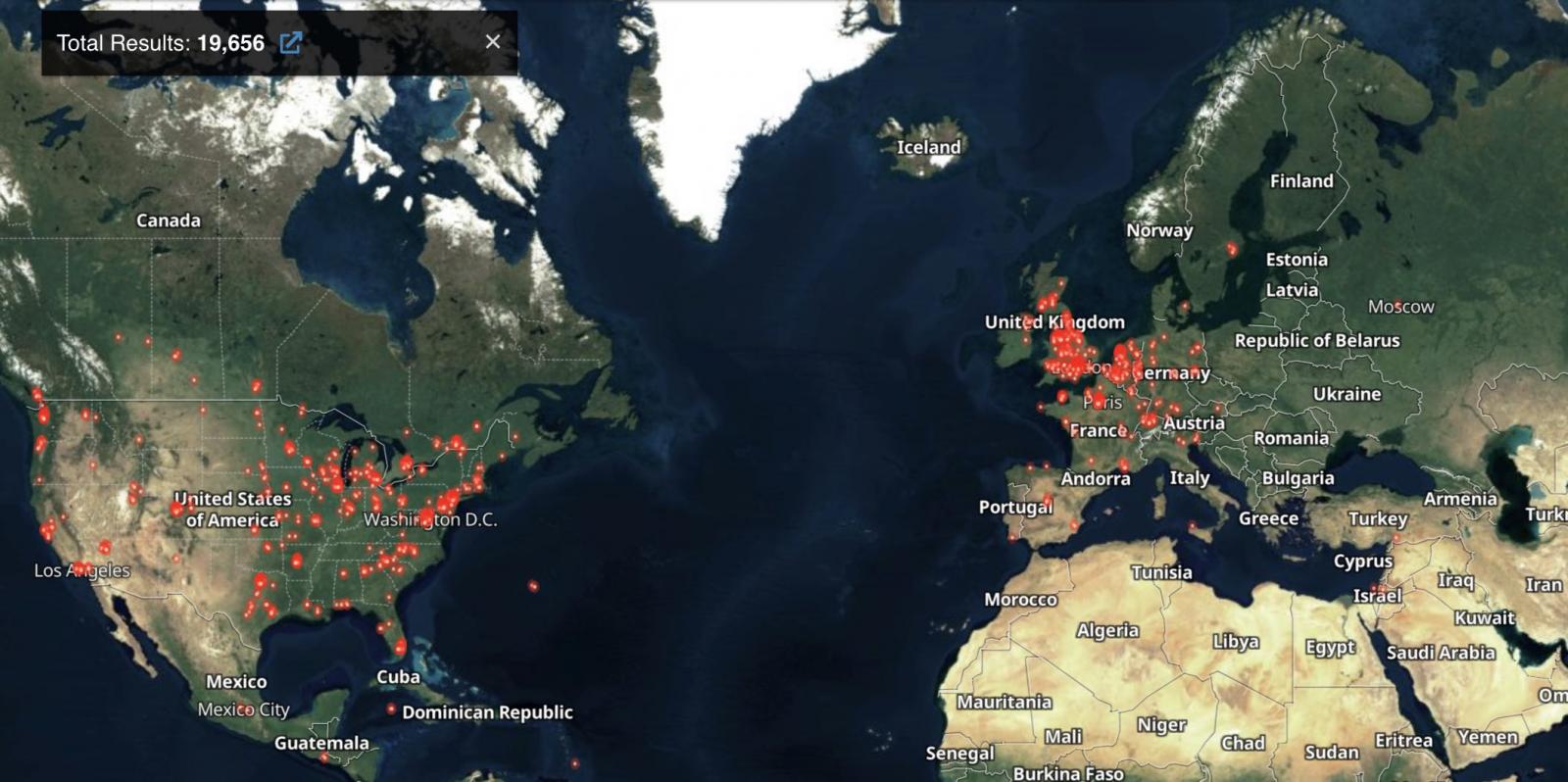

Esta es una adición importante al arsenal de la pandilla, dado que los productos Mitel Voice-over-IP (VoIP) son utilizados por organizaciones en sectores críticos en todo el mundo (incluidas agencias gubernamentales), con más de 19,000 dispositivos actualmente expuestos a ataques a través de Internet, por seguridad.

Mitel abordó la vulnerabilidad lanzando parches de seguridad a principios de junio de 2022 después de lanzar un script de remediación para las versiones afectadas de MiVoice Connect en abril.

Los actores de amenazas explotaron recientemente otras fallas de seguridad que afectaban a los dispositivos Mitel en ataques de amplificación DDoS sin precedentes.

El grupo de ransomware Lorenz ha estado apuntando a organizaciones empresariales en todo el mundo desde al menos diciembre de 2020, exigiendo cientos de miles de dólares en rescate de cada víctima.

Esta pandilla también es conocida por vender datos robados antes del cifrado a otros actores de amenazas para presionar a sus víctimas a pagar el rescate y vender el acceso a las redes internas de sus víctimas a otros ciberdelincuentes junto con los datos robados.

Si no se pagan los rescates después de filtrar los datos robados como archivos RAR protegidos con contraseña, Lorenz también libera la contraseña para acceder a los archivos filtrados para brindar acceso público a los archivos robados.

En junio de 2021, la empresa holandesa de ciberseguridad Tesorion lanzó un descifrador de ransomware Lorenz gratuito que se puede usar para recuperar algunos tipos de archivos, incluidos documentos de Office, archivos PDF, imágenes y videos.

La lista de víctimas anteriores incluye a Hensoldt , un contratista de defensa multinacional con sede en Alemania, y Canada Post , el principal operador postal de Canadá.