El grupo de amenazas persistentes avanzadas (APT) conocido como StrongPity se ha dirigido a los usuarios de Android con una versión troyanizada de la aplicación Telegram a través de un sitio web falso que se hace pasar por un servicio de chat de video llamado Shagle.

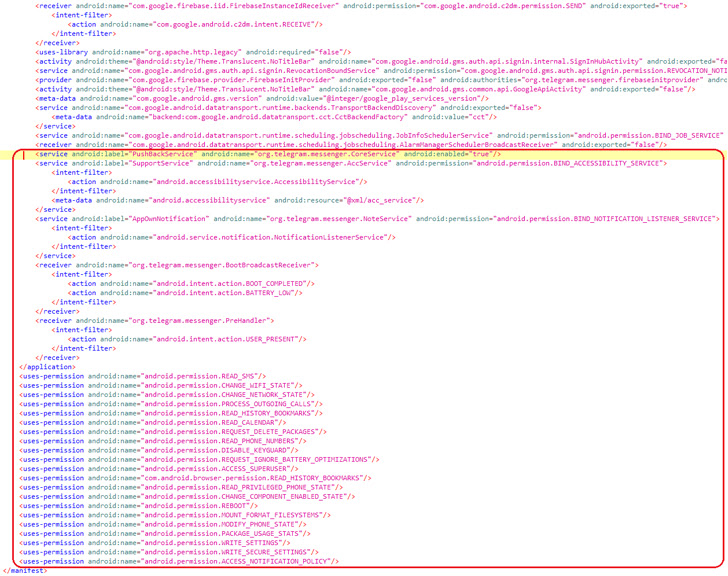

“Un sitio web de imitación, que imita el servicio Shagle, se utiliza para distribuir la aplicación de puerta trasera móvil de StrongPity”, dijo el investigador de malware de ESET, Lukáš Štefanko, en un informe técnico. “La aplicación es una versión modificada de la aplicación de código abierto Telegram, reempaquetada con el código de puerta trasera StrongPity”.

StrongPity, también conocido por los nombres APT-C-41 y Promethium, es un grupo de ciberespionaje activo desde al menos 2012, con la mayoría de sus operaciones centradas en Siria y Turquía. La existencia del grupo fue reportada públicamente por primera vez por Kaspersky en octubre de 2016.

Desde entonces, las campañas del actor de amenazas se han expandido para abarcar más objetivos en África, Asia, Europa y América del Norte, y las intrusiones aprovechan los ataques de abrevadero y los mensajes de phishing para activar la cadena de muerte.

Una de las principales características de StrongPity es su uso de sitios web falsificados que pretenden ofrecer una amplia variedad de herramientas de software, solo para engañar a las víctimas para que descarguen versiones contaminadas de aplicaciones legítimas.

En diciembre de 2021, Minerva Labs reveló una secuencia de ataque de tres etapas derivada de la ejecución de un archivo de configuración de Notepad ++ aparentemente benigno para finalmente entregar una puerta trasera a los hosts infectados.

Ese mismo año, se observó que StrongPity implementaba una pieza de malware para Android por primera vez al posiblemente irrumpir en el portal de gobierno electrónico sirio y reemplazar el archivo APK oficial de Android con una contraparte deshonesta.

Los últimos hallazgos de ESET destacan un modus operandi similar que está diseñado para distribuir una versión actualizada de la carga útil de puerta trasera de Android, que está equipada para grabar llamadas telefónicas, rastrear ubicaciones de dispositivos y recopilar mensajes SMS, registros de llamadas, listas de contactos y archivos.

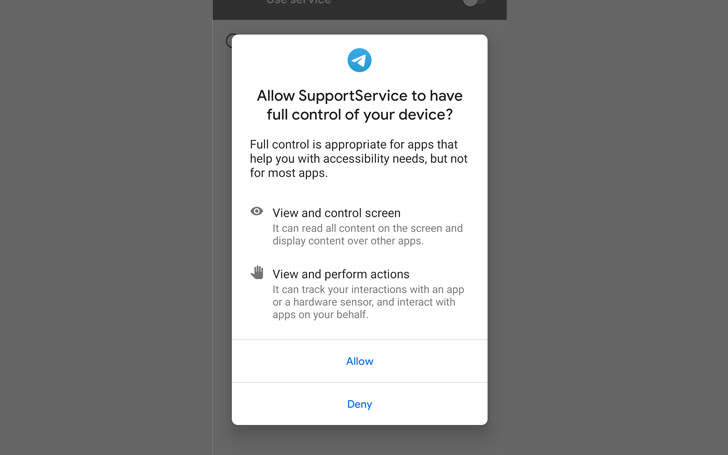

Además, otorgar permisos a los servicios de accesibilidad de malware le permite desviar notificaciones y mensajes entrantes de varias aplicaciones como Gmail, Instagram, Kik, LINE, Messenger, Skype, Snapchat, Telegram, Tinder, Twitter, Viber y WeChat.

La compañía eslovaca de ciberseguridad describió el implante como modular y capaz de descargar componentes adicionales desde un servidor de comando y control remoto (C2) para acomodar los objetivos en evolución de las campañas de StrongPity.

La funcionalidad de puerta trasera está oculta dentro de una versión legítima de la aplicación Android de Telegram que estaba disponible para descargar alrededor del 25 de febrero de 2022. Dicho esto, el sitio web falso de Shagle ya no está activo, aunque hay indicios de que la actividad está “muy estrechamente dirigida” debido a la falta de datos de telemetría.

Tampoco hay evidencia de que la aplicación haya sido publicada en la tienda oficial de Google Play. Actualmente no se sabe cómo se atrae a las víctimas potenciales al sitio web falso, y si implica técnicas como ingeniería social, envenenamiento de motores de búsqueda o anuncios fraudulentos.

Tampoco hay evidencia de que la aplicación (“video.apk“) se haya publicado en la tienda oficial de Google Play. Actualmente no se sabe cómo se atrae a las víctimas potenciales al sitio web falso, y si implica técnicas como ingeniería social, envenenamiento de motores de búsqueda o anuncios fraudulentos.

“El dominio malicioso se registró el mismo día, por lo que el sitio de imitación y la aplicación falsa Shagle pueden haber estado disponibles para su descarga desde esa fecha”, señaló Štefanko.

Otro aspecto notable del ataque es que la versión manipulada de Telegram utiliza el mismo nombre de paquete que la aplicación genuina de Telegram, lo que significa que la variante de puerta trasera no se puede instalar en un dispositivo que ya tiene instalado Telegram.

“Esto podría significar una de dos cosas: o el actor de amenazas primero se comunica con las víctimas potenciales y las empuja a desinstalar Telegram de sus dispositivos si está instalado, o la campaña se centra en países donde el uso de Telegram es raro para la comunicación”, dijo Štefanko.