Un nuevo vector de ataque dirigido al mercado de extensiones de Visual Studio Code podría aprovecharse para cargar extensiones no autorizadas disfrazadas de sus homólogos legítimos con el objetivo de montar ataques a la cadena de suministro.

La técnica “podría actuar como un punto de entrada para un ataque a muchas organizaciones”, dijo el investigador de seguridad de Aqua Ilay Goldman en un informe publicado la semana pasada.

Las extensiones de VS Code, seleccionadas a través de un mercado disponible por Microsoft, permiten a los desarrolladores agregar lenguajes de programación, depuradores y herramientas al editor de código fuente de VS Code para aumentar sus flujos de trabajo.

“Todas las extensiones se ejecutan con los privilegios del usuario que ha abierto el VS Code sin ningún sandbox”, dijo Goldman, explicando los riesgos potenciales de usar extensiones de VS Code. “Esto significa que la extensión puede instalar cualquier programa en su computadora, incluidos ransomwares, limpiaparabrisas y más”.

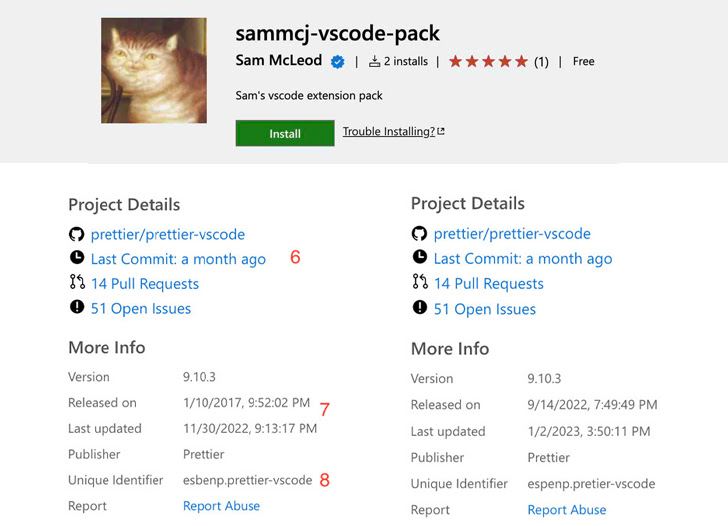

Con ese fin, Aqua descubrió que no solo es posible que un actor de amenazas se haga pasar por una extensión popular con pequeñas variaciones en la URL, sino que el mercado también permite al adversario usar el mismo nombre y los detalles del editor de la extensión, incluida la información del repositorio del proyecto.

Si bien el método no permite replicar el número de instalaciones y el número de estrellas, el hecho de que no haya restricciones en las otras características de identificación significa que podría usarse para engañar a los desarrolladores.

La investigación también descubrió que la insignia de verificación asignada a los autores podría omitirse trivialmente, ya que la marca de verificación solo demuestra que el editor de la extensión es el propietario real de un dominio.

En otras palabras, un actor malicioso podría comprar cualquier dominio, registrarlo para obtener una marca de verificación verificada y, en última instancia, cargar una extensión troyanizada con el mismo nombre que el de una legítima en el mercado.

Una extensión de prueba de concepto (PoC) disfrazada como la utilidad de formato de código Pretttier acumuló más de 1,000 instalaciones en 48 horas por desarrolladores de todo el mundo, dijo Aqua. Desde entonces ha sido retirado.

Esta no es la primera vez que se plantean preocupaciones sobre las amenazas de la cadena de suministro de software en el mercado de extensiones de VS Code.

En mayo de 2021, la firma de seguridad empresarial Snyk descubrió una serie de fallas de seguridad en las populares extensiones de VS Code con millones de descargas que podrían haber sido abusadas por actores de amenazas para comprometer los entornos de los desarrolladores.

“Los atacantes están trabajando constantemente para expandir su arsenal de técnicas que les permiten ejecutar código malicioso dentro de la red de organizaciones”, dijo Goldman.