Microsoft ha arrojado luz sobre cuatro familias diferentes de ransomware: KeRanger, FileCoder, MacRansom y EvilQuest, que se sabe que afectan a los sistemas Apple macOS.

“Si bien estas familias de malware son antiguas, ejemplifican la gama de capacidades y el comportamiento malicioso posible en la plataforma”, dijo el equipo de Inteligencia de Amenazas de Seguridad del gigante tecnológico en un informe del jueves.

El vector inicial para estas familias de ransomware implica lo que el fabricante de Windows llama “métodos asistidos por el usuario”, en los que la víctima descarga e instala aplicaciones troyanizadas.

Alternativamente, también puede llegar como una carga útil de segunda etapa que se deja caer por un malware ya existente en el host infectado o como parte de un ataque a la cadena de suministro.

Independientemente del modus operandi empleado, los ataques proceden de manera similar, con los actores de amenazas confiando en características legítimas del sistema operativo y explotando vulnerabilidades para entrar en los sistemas y cifrar archivos de interés.

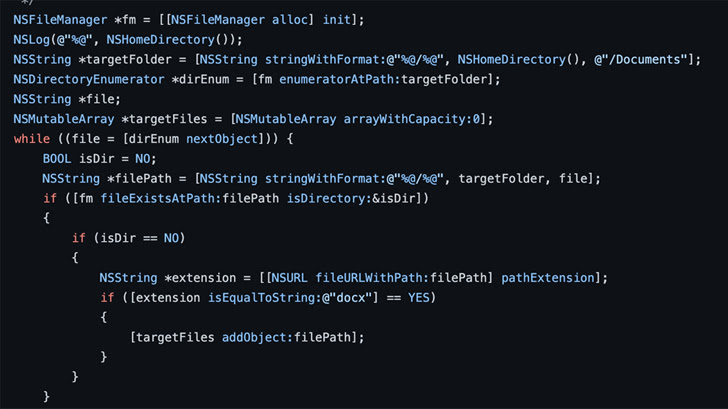

Esto incluye el uso de la utilidad de búsqueda de Unix, así como funciones de biblioteca como opendir, readdir y closedir para enumerar archivos. Otro método mencionado por Microsoft, pero no adoptado por las cepas de ransomware, implica la interfaz NSFileManager Objective-C.

También se ha observado que KeRanger, MacRansom y EvilQuest utilizan una combinación de comprobaciones basadas en hardware y software para determinar si el malware se está ejecutando en un entorno virtual en un intento de resistir los intentos de análisis y depuración.

KeRanger, en particular, emplea una técnica conocida como ejecución retrasada para escapar de la detección. Lo logra durmiendo durante tres días después de su lanzamiento antes de poner en marcha sus funciones maliciosas.

La persistencia, que es esencial para garantizar que el malware se ejecute incluso después de reiniciar el sistema, se establece mediante agentes de lanzamiento y colas de kernel, señaló Microsoft.

Mientras que FileCoder utiliza la utilidad ZIP para cifrar archivos, KeRanger utiliza el cifrado AES en modo de encadenamiento de bloques de cifrado (CBC) para lograr sus objetivos. Tanto MacRansom como EvilQuest, por otro lado, aprovechan un algoritmo de cifrado simétrico.

EvilQuest, que se expuso por primera vez en julio de 2020, va más allá del ransomware típico para incorporar otras características similares a los troyanos, como el registro de teclas, el compromiso de archivos Mach-O mediante la inyección de código arbitrario y la desactivación del software de seguridad.

También incluye capacidades para ejecutar cualquier archivo directamente desde la memoria, sin dejar rastro de la carga útil en el disco.

“El ransomware sigue siendo una de las amenazas más frecuentes e impactantes que afectan a las organizaciones, con atacantes que evolucionan constantemente sus técnicas y expanden su oficio para lanzar una red más amplia de objetivos potenciales”, dijo Microsoft.