Un malware complejo nunca antes visto está apuntando a enrutadores de nivel empresarial para espiar encubiertamente a las víctimas en América Latina, Europa y América del Norte al menos desde julio de 2022.

La evasiva campaña, llamada Hiatus por Lumen Black Lotus Labs, ha sido descubierta desplegando dos binarios maliciosos: un troyano de acceso remoto llamado HiatusRAT y una variante de tcpdump que permite capturar paquetes en el dispositivo objetivo.

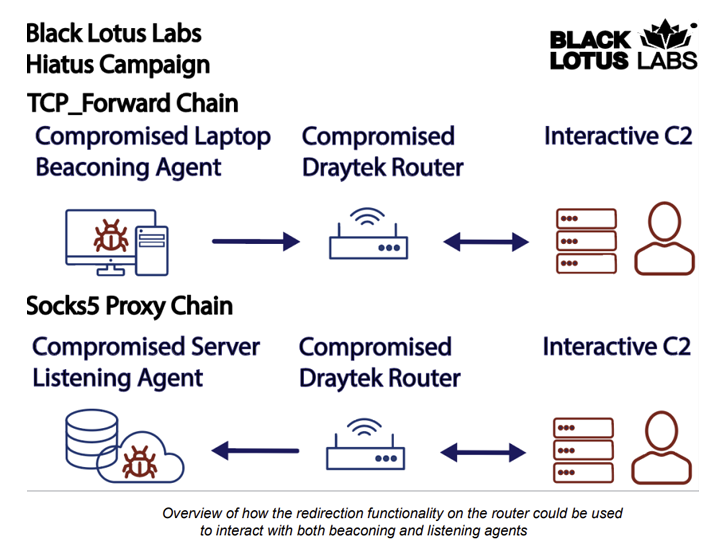

“Una vez que un sistema objetivo está infectado, HiatusRAT permite al actor de amenazas interactuar de forma remota con el sistema, y utiliza la funcionalidad preconstruida […] para convertir la máquina comprometida en un proxy encubierto para el actor de la amenaza”.

“El binario de captura de paquetes permite al actor monitorear el tráfico del router en los puertos asociados con el correo electrónico y las comunicaciones de transferencia de archivos”.

El cluster de amenazas se enfoca principalmente en los modelos de routers DrayTek Vigor 2960 y 3900 que han llegado al final de su vida útil (EoL), con alrededor de 100 dispositivos expuestos en internet comprometidos a mediados de febrero de 2023. Algunas de las verticales de la industria afectadas incluyen la farmacéutica, servicios / empresas consultoras de TI y gobiernos municipales, entre otros.

Curiosamente, esto representa solo una pequeña fracción de los 4.100 routers DrayTek 2960 y 3900 que son accesibles públicamente a través de Internet, lo que plantea la posibilidad de que “el actor de amenazas mantenga intencionalmente una huella mínima para limitar su exposición”.

Dado que los dispositivos afectados son routers de alta velocidad de banda que pueden admitir simultáneamente cientos de conexiones VPN, se sospecha que el objetivo es espiar a los objetivos y establecer una red de proxy sigilosa.

“Estos dispositivos normalmente se encuentran fuera del perímetro de seguridad tradicional, lo que significa que generalmente no se monitorean ni actualizan”, dijo Mark Dehus, director de inteligencia de amenazas de Lumen Black Lotus Labs. “Esto ayuda al actor a establecer y mantener una persistencia a largo plazo sin ser detectado”.

El vector de acceso inicial exacto utilizado en los ataques es desconocido, pero una vez que se logra el acceso, se despliega un script bash que descarga y ejecuta HiatusRAT y un binario de captura de paquetes.

HiatusRAT es rico en características y puede recolectar información del router, procesos en ejecución y contactar un servidor remoto para descargar archivos o ejecutar comandos arbitrarios. También es capaz de actuar como proxy para el tráfico de comando y control (C2) a través del router.

El uso de routers comprometidos como infraestructura de proxy probablemente sea un intento de oscurecer las operaciones de comando y control (C2), según dijeron los investigadores.

Estos hallazgos llegan más de seis meses después de que Lumen Black Lotus Labs también revelara una campaña de malware centrada en routers que utilizaba un nuevo troyano llamado ZuoRAT.

“El descubrimiento de Hiatus confirma que los actores continúan buscando la explotación de routers”, dijo Dehus. “Estas campañas demuestran la necesidad de asegurar el ecosistema de routers, y los routers deben ser monitoreados, reiniciados y actualizados regularmente, mientras que los dispositivos que llegan al final de su vida útil deben ser reemplazados”.