Los investigadores de ciberseguridad han descubierto una nueva campaña de ataque que aprovecha un troyano de acceso remoto (RAT) basado en Python para obtener el control sobre los sistemas comprometidos desde al menos agosto de 2022.

“Este malware es único en su utilización de WebSockets para evitar la detección y para la comunicación y exfiltración de comando y control (C2)”, dijo Securonix en un informe compartido.

El malware, denominado PY # RATION por la firma de ciberseguridad, viene con una serie de capacidades que permiten al actor de amenazas recopilar información confidencial. Las versiones posteriores de la puerta trasera también tienen técnicas antievasión, lo que sugiere que se está desarrollando y manteniendo activamente.

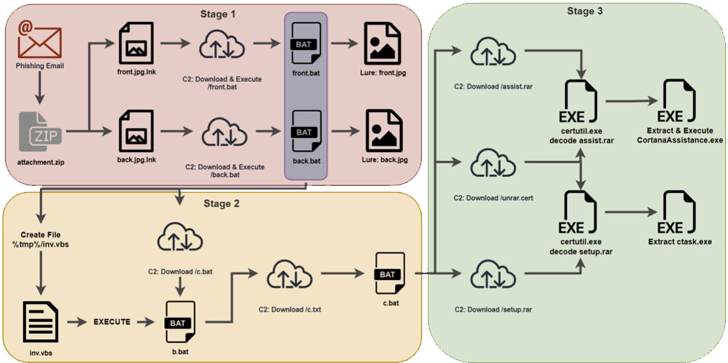

El ataque comienza con un correo electrónico de phishing que contiene un archivo ZIP, que, a su vez, alberga dos accesos directos (. LNK) archivos que se disfrazan de imágenes de anverso y reverso de una licencia de conducir aparentemente legítima del Reino Unido.

Abriendo cada uno de los archivos. Los archivos LNK recuperan dos archivos de texto de un servidor remoto que posteriormente se renombran a archivos .BAT y se ejecutan sigilosamente en segundo plano, mientras que la imagen señuelo se muestra a la víctima.

También se descarga desde un servidor C2 otro script por lotes que está diseñado para recuperar cargas útiles adicionales del servidor, incluido el binario de Python (“CortanaAssistance.exe”). La elección de usar Cortana, el asistente virtual de Microsoft, indica un intento de pasar el malware como un archivo del sistema.

Se han detectado dos versiones del troyano (versión 1.0 y 1.6), con casi 1.000 líneas de código agregadas a la variante más reciente para admitir funciones de escaneo de red para realizar un reconocimiento de la red comprometida y ocultar el código Python detrás de una capa de cifrado utilizando el módulo fernet.

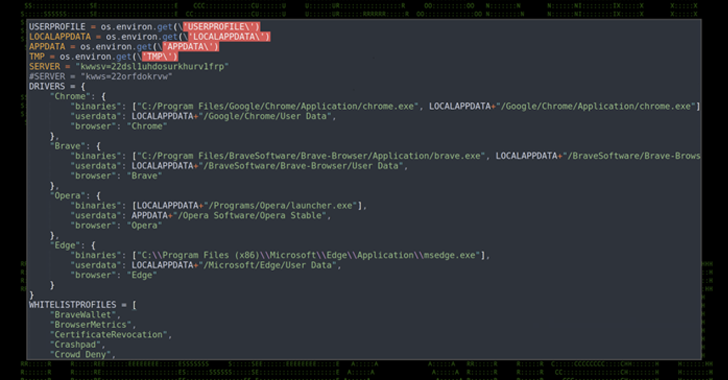

Otras funcionalidades notables incluyen la capacidad de transferir archivos del host a C2 o viceversa, grabar pulsaciones de teclas, ejecutar comandos del sistema, extraer contraseñas y cookies de navegadores web, capturar datos del portapapeles y verificar la presencia de software antivirus.

Además, PY # RATION funciona como una vía para implementar más malware, que consiste en otro ladrón de información basado en Python diseñado para desviar datos de navegadores web y billeteras de criptomonedas.

Los orígenes del actor de amenazas siguen siendo desconocidos, pero la naturaleza de los señuelos de phishing postula que los objetivos previstos podrían ser el Reino Unido o América del Norte.

“El malware PY#RATION no solo es relativamente difícil de detectar, el hecho de que sea un binario compilado de Python lo hace extremadamente flexible, ya que se ejecutará en casi cualquier objetivo, incluidas las variantes de Windows, OSX y Linux”, dijeron los investigadores Den Iuzvyk, Tim Peck y Oleg Kolesnikov.

“El hecho de que los actores de amenazas aprovecharan una capa de cifrado fernet para ocultar la fuente original agrava la dificultad de detectar cadenas maliciosas conocidas”.