Sophos advirtió hoy que una vulnerabilidad crítica de seguridad de inyección de código en el producto Firewall de la compañía está siendo explotada de forma salvaje.

“Sophos ha observado que esta vulnerabilidad se utiliza para atacar a un pequeño conjunto de organizaciones específicas, principalmente en la región del sur de Asia”, advirtió el proveedor de software y hardware de seguridad.

“Hemos informado a cada una de estas organizaciones directamente. Sophos proporcionará más detalles a medida que continuamos investigando”.

Rastreada como CVE-2022-3236, la falla se encontró en el Portal de usuario y Webadmin de Sophos Firewall, lo que permite a los atacantes ejecutar código (RCE).

La compañía dice que ha lanzado revisiones para las versiones de Sophos Firewall afectadas por este error de seguridad (v19.0 MR1 (19.0.1) y anteriores) que se implementarán automáticamente en todas las instancias, ya que las actualizaciones automáticas están habilitadas de forma predeterminada.

“No se requiere ninguna acción para los clientes de Sophos Firewall con la función ‘Permitir la instalación automática de revisiones’ habilitada en las versiones remediadas (consulte la sección de remediación a continuación). Habilitado es la configuración predeterminada”, explicó Sophos.

Sin embargo, la empresa agregó que los usuarios de versiones anteriores de Sophos Firewall tendrían que actualizarse a una versión compatible para recibir el parche CVE-2022-3236.

También proporciona información detallada sobre cómo habilitar la función de instalación automática de revisiones y verificar si la revisión se instaló correctamente .

Sophos también proporciona una solución alternativa para los clientes que no pueden parchear de inmediato el software vulnerable que requerirá que se aseguren de que el Portal de usuario del firewall y Webadmin no estén expuestos al acceso WAN.

“Desactive el acceso WAN al Portal de usuario y Webadmin siguiendo las mejores prácticas de acceso a dispositivos y, en su lugar, use VPN y/o Sophos Central (preferido) para el acceso y la administración remotos”, agregó la compañía.

Defectos de Sophos Firewall anteriormente atacados

Parchar los errores de Sophos Firewall es de vital importancia, especialmente porque esta no es la primera falla de este tipo que se explota en la naturaleza.

Por ejemplo, Sophos corrigió un error crítico similar de Sophos Firewall (CVE-2022-1040) en marzo, descubierto en el Portal de usuario y Webadmin, lo que permite a los actores de amenazas eludir la autenticación y ejecutar código arbitrario.

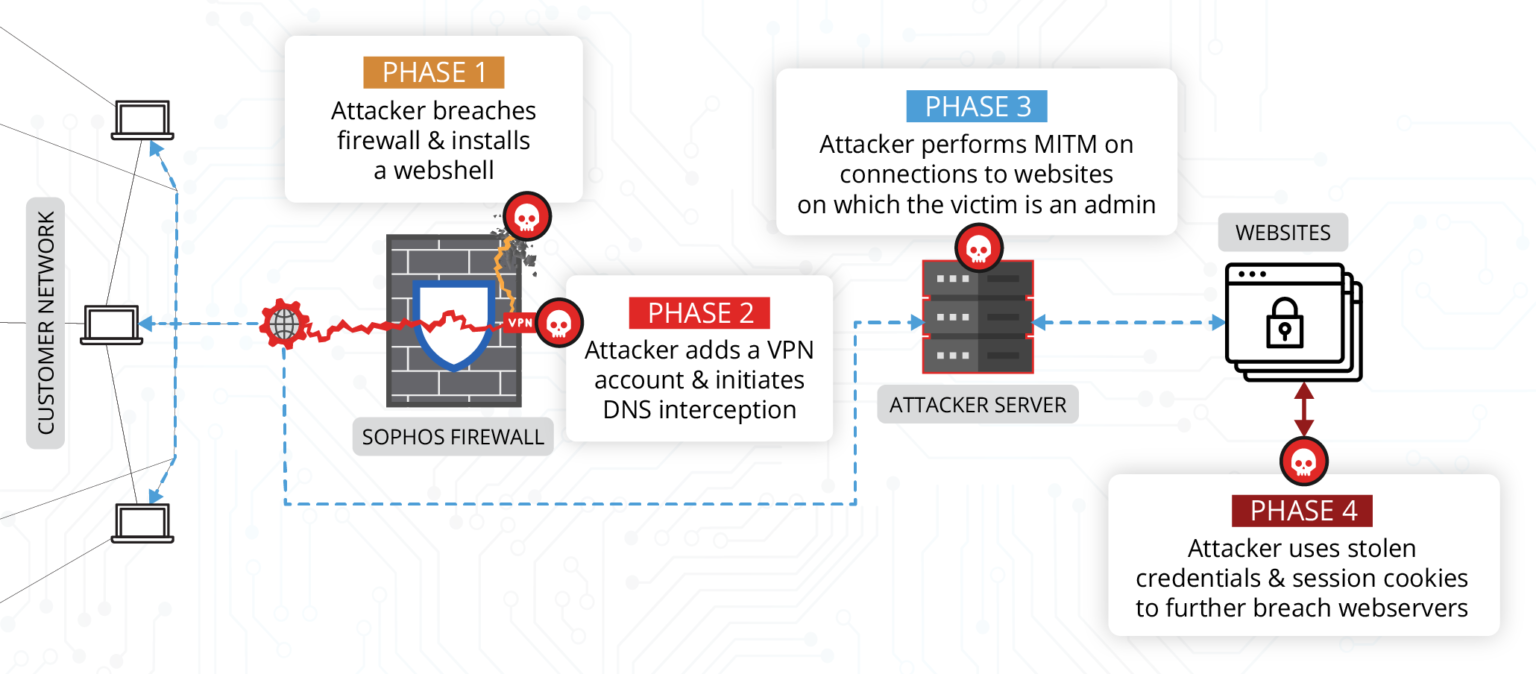

Al igual que CVE-2022-3236, también fue explotado en ataques centrados principalmente en organizaciones del sur de Asia. Como descubrió más tarde Volexity, un grupo de amenazas chino rastreó cómo DriftingCloud explotó CVE-2022-1040 como un día cero desde principios de marzo, aproximadamente tres semanas antes de que Sophos lanzara los parches.

Los actores de amenazas también han abusado de una inyección SQL XG Firewall de día cero a partir de principios de 2020 con el objetivo de robar datos confidenciales, como nombres de usuario y contraseñas.

Como parte de los ataques en los que se utilizó el día cero, el malware troyano Asnarök lo aprovechó para intentar robar las credenciales del firewall de las instancias vulnerables de XG Firewall.

Se aprovechó el mismo día cero para enviar las cargas útiles del ransomware Ragnarok a las redes empresariales de Windows.