Durante 6 meses, la infame botnet Emotet casi no ha mostrado actividad y ahora está distribuyendo spam malicioso. Profundicemos en los detalles y discutamos todo lo que necesita saber sobre el notorio malware para combatirlo.

¿Por qué todo el mundo le tiene miedo a Emotet?

Emotet es, con mucho, uno de los troyanos más peligrosos jamás creados. El malware se convirtió en un programa muy destructivo a medida que crecía en escala y sofisticación. La víctima puede ser cualquier persona, desde empresas hasta usuarios privados expuestos a campañas de correo electrónico no deseado.

La botnet se distribuye a través de phishing que contiene documentos maliciosos de Excel o Word. Cuando los usuarios abren estos documentos y habilitan las macros, la DLL de Emotet se descarga y luego se carga en la memoria.

Busca direcciones de correo electrónico y las roba para campañas de spam. Además, la red de bots arroja cargas útiles adicionales, como Cobalt Strike u otros ataques que conducen al ransomware.

La naturaleza polimórfica de Emotet, junto con los muchos módulos que incluye, hace que el malware sea difícil de identificar. El equipo de Emotet cambia constantemente sus tácticas, técnicas y procedimientos para garantizar que no se puedan aplicar las reglas de detección existentes. Como parte de su estrategia para permanecer invisible en el sistema infectado, el software malicioso descarga cargas útiles adicionales mediante varios pasos.

Y los resultados del comportamiento de Emotet son devastadores para los especialistas en ciberseguridad: el malware es casi imposible de eliminar. Se propaga rápidamente, genera indicadores defectuosos y se adapta según las necesidades de los atacantes.

¿Cómo se ha actualizado Emotet a lo largo de los años?

Emotet es una botnet modular avanzada y en constante cambio. El malware comenzó su viaje como un simple troyano bancario en 2014. Pero desde entonces, ha adquirido un montón de funciones, módulos y campañas diferentes:

- 2014. Módulos de transferencia de dinero, spam de correo, DDoS y robo de libreta de direcciones.

- 2015. Funcionalidad de evasión.

- 2016. Correo no deseado, kit de explotación RIG 4.0, entrega de otros troyanos.

- 2017. Un módulo esparcidor y ladrón de libreta de direcciones.

- 2021. Plantillas maliciosas XLS, utiliza MSHTA, eliminadas por Cobalt Strike.

- 2022. Algunas características se mantuvieron igual, pero este año también trajo varias actualizaciones.

Esta tendencia demuestra que Emotet no irá a ninguna parte a pesar de las frecuentes “vacaciones” e incluso del cierre oficial. El malware evoluciona rápido y se adapta a todo.

¿Qué características ha adquirido una nueva versión de Emotet 2022?

Después de casi medio año de pausa, la red de bots Emotet volvió aún más fuerte. Esto es lo que necesita saber sobre una nueva versión 2022:

- Elimina IcedID, un troyano bancario modular.

- El malware carga XMRig, un minero que roba datos de billetera.

- El troyano tiene cambios binarios.

- Emotet evita la detección utilizando una base de código de 64 bits.

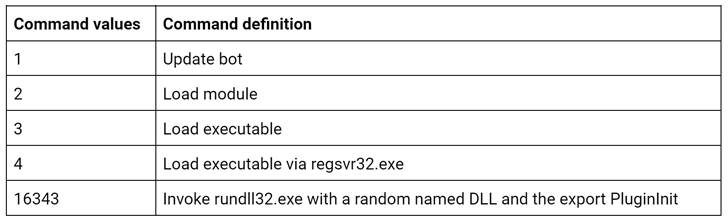

- Una nueva versión utiliza nuevos comandos:

Invoque rundll32.exe con una DLL con nombre aleatorio y el PluginInit de exportación

- El objetivo de Emotet es obtener credenciales de Google Chrome y otros navegadores.

- También está destinado a hacer uso del protocolo SMB para recopilar datos de la empresa.

- Al igual que hace seis meses, la botnet usa señuelos maliciosos XLS, pero esta vez adoptó uno nuevo:

¿Cómo detectar Emotet?

El principal desafío de Emotet es detectarlo en el sistema de forma rápida y precisa. Además de eso, un analista de malware debe comprender el comportamiento de la botnet para prevenir futuros ataques y evitar posibles pérdidas.

Con su larga historia de desarrollo, Emotet dio un paso adelante en la estrategia anti-evasión. A través de la evolución de la cadena de ejecución del proceso y los cambios en la actividad del malware dentro del sistema infectado, el malware ha modificado drásticamente las técnicas de detección.

Por ejemplo, en 2018, fue posible detectar a este banquero mirando el nombre del proceso; era uno de estos:

eventwrap, implrandom, turnavatar, sounder, archivesymbol, wabmetagen, msrasteps, secmsi, tarjeta crsd, compra estrecha, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, notificador, appxmware, sansidaho

Más tarde, en el primer trimestre de 2020, Emotet comenzó a crear una clave específica en el registro: escribe en la clave el valor HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\EXPLORER con la longitud de 8 símbolos (letras y caracteres).

Por supuesto, las reglas de Suricata siempre identifican este malware, pero los sistemas de detección a menudo continúan más allá de la primera ola porque las reglas deben actualizarse.

Otra forma de detectar a este banquero fueron sus documentos maliciosos: los delincuentes usan plantillas y señuelos específicos, incluso con errores gramaticales. Una de las formas más confiables de detectar Emotet es mediante las reglas YARA.

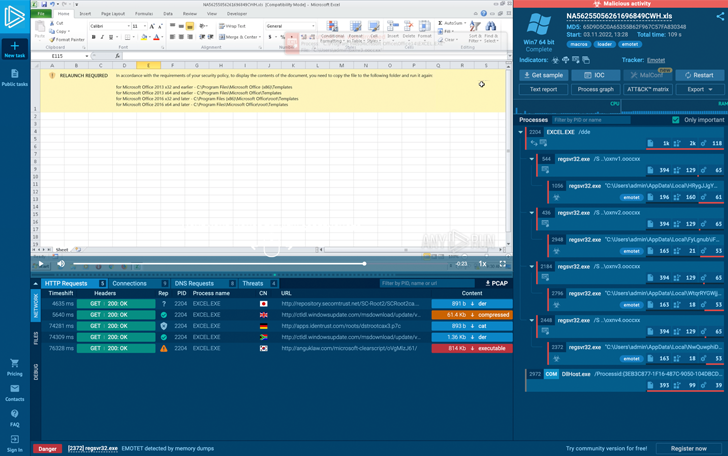

Para superar las técnicas anti-evasión del malware y capturar la red de bots, utilice un sandbox de malware como la herramienta más conveniente para este objetivo. En ANY.RUN, no solo puede detectar, monitorear y analizar objetos maliciosos, sino también obtener configuraciones ya extraídas de la muestra.

Hay algunas características que usa solo para el análisis de Emotet:

- revelar enlaces C2 de una muestra maliciosa con FakeNet

- use los conjuntos de reglas de Suricata y YARA para identificar con éxito la red de bots

- Obtenga datos sobre servidores C2, claves y cadenas extraídos del volcado de memoria de la muestra

- recopilar IOC de malware nuevo

La herramienta ayuda a realizar investigaciones exitosas de forma rápida y precisa, por lo que los analistas de malware pueden ahorrar un tiempo valioso.