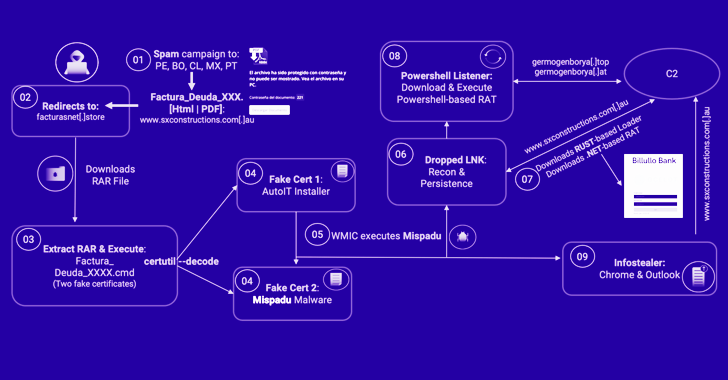

Un troyano bancario llamado Mispadu se ha vinculado a múltiples campañas de spam dirigidas a países como Bolivia, Chile, México, Perú y Portugal con el objetivo de robar credenciales y entregar otras cargas útiles.

Mispadu (también conocido como URSA) fue documentado por primera vez por ESET en noviembre de 2019, describiendo su capacidad para perpetrar robo monetario y de credenciales y actuar como una puerta trasera al tomar capturas de pantalla y capturar pulsaciones de teclas.

“Una de sus principales estrategias es comprometer sitios web legítimos, buscando versiones vulnerables de WordPress, convertirlos en su servidor de comando y control para propagar malware desde allí, filtrando países que no desean infectar, eliminando diferentes tipos de malware según el país infectado”, dijeron los investigadores García y Dan Regalado.

También se dice que comparte similitudes con otros troyanos bancarios dirigidos a la región, como Grandoreiro, Javali y Lampion. Las cadenas de ataque que involucran el malware Delphi aprovechan los mensajes de correo electrónico que instan a los destinatarios a abrir facturas vencidas falsas, lo que desencadena un proceso de infección de varias etapas.

Si una víctima abre el archivo adjunto HTML enviado a través del correo electrónico no deseado, verifica que el archivo se abrió desde un dispositivo de escritorio y luego redirige a un servidor remoto para obtener el malware de la primera etapa.

El archivo RAR o ZIP, cuando se inicia, está diseñado para hacer uso de certificados digitales falsos, uno que es el malware Mispadu y el otro, un instalador de AutoIT, para decodificar y ejecutar el troyano abusando de la utilidad de línea de comandos certutil legítima.

Mispadu está equipado para recopilar la lista de soluciones antivirus instaladas en el host comprometido, desviar credenciales de Google Chrome y Microsoft Outlook, y facilitar la recuperación de malware adicional.

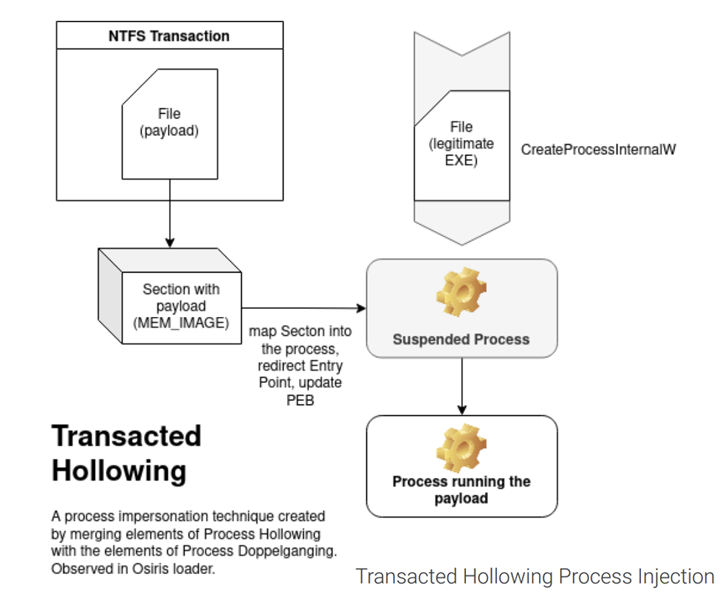

Esto incluye un dropper de Visual Basic Script ofuscado que sirve para descargar otra carga útil desde un dominio codificado de forma rígida, un archivo. Herramienta de acceso remoto basada en NET que puede ejecutar comandos emitidos por un servidor controlado por actores maliciosos, y un cargador escrito en Rust que, a su vez, ejecuta un cargador de PowerShell para ejecutar archivos directamente desde la memoria.

Además, el malware utiliza pantallas superpuestas maliciosas para obtener credenciales asociadas con portales de banca en línea y otra información confidencial.

El enfoque certutil ha permitido a Mispadu eludir la detección por una amplia gama de software de seguridad y recopilar más de 90,000 credenciales de cuentas bancarias de más de 17,500 sitios web únicos.