VMware y Microsoft advierten sobre una campaña de malware de Chromeloader generalizada y en curso que se ha convertido en una amenaza más peligrosa, que ha visto caer extensiones de navegador maliciosas, malware de nodo-WebKit e incluso ransomware en algunos casos.

Las infecciones de Chromeloader aumentaron en el primer trimestre de 2022 , y los investigadores de Red Canary advirtieron sobre los peligros del secuestrador de navegador utilizado para la afiliación de marketing y el fraude publicitario.

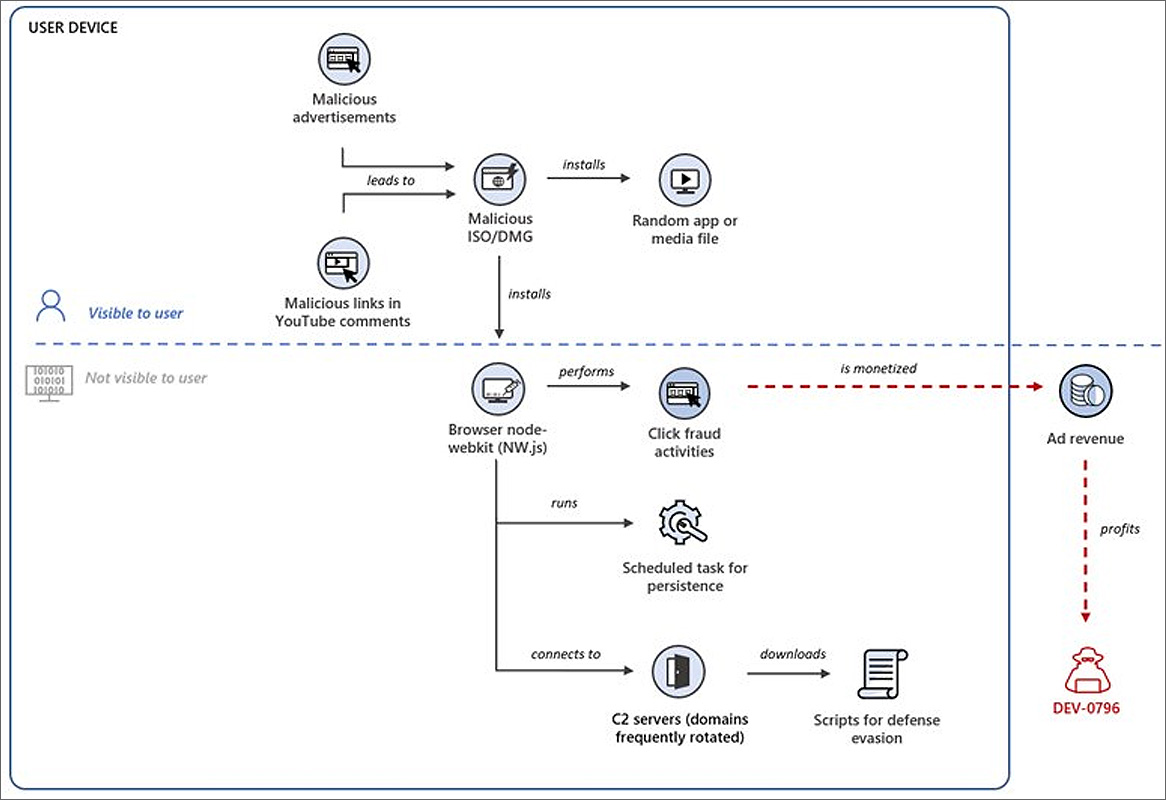

En aquel entonces, el malware infectaba Chrome con una extensión maliciosa que redirigía el tráfico de usuarios a sitios publicitarios para realizar fraudes de clics y generar ingresos para los atacantes.

Unos meses más tarde, la Unidad 42 de Palo Alto Network notó que Chromeloader se estaba convirtiendo en un ladrón de información , que intentaba arrebatar los datos almacenados en los navegadores mientras conservaba sus funciones de adware.

El viernes por la noche, Microsoft advirtió sobre una “campaña de fraude de clics de gran alcance en curso” atribuida a un actor de amenazas rastreado como DEV-0796 que usa Chromeloader para infectar a las víctimas con varios programas maliciosos.

Los analistas de VMware publicaron un informe técnico que describe diferentes variantes de Chromeloader que se usaron en agosto y este mes, algunas de las cuales están lanzando cargas útiles mucho más potentes.

El malware ChromeLoader se entrega en archivos ISO que se distribuyen a través de anuncios maliciosos, redireccionamientos del navegador y comentarios de videos de YouTube.

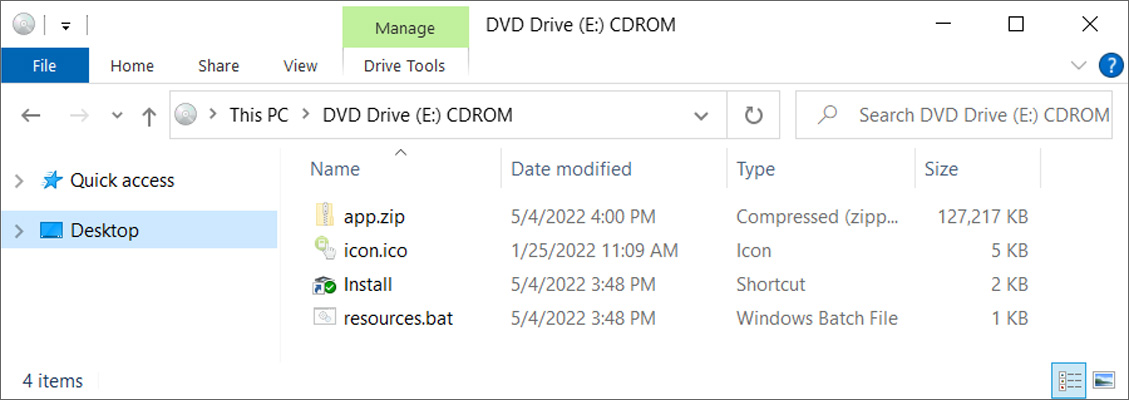

Los archivos ISO se han convertido en un método popular para distribuir malware desde que Microsoft comenzó a bloquear las macros de Office de forma predeterminada. Además, al hacer doble clic en un ISO en Windows 10 y versiones posteriores, se montan automáticamente como un CDROM con una nueva letra de unidad, lo que los convierte en una forma eficiente de distribuir varios archivos de malware a la vez.

Los ISO de ChromeLoader suelen contener cuatro archivos, un archivo ZIP que contiene el malware, un archivo ICON, un archivo por lotes (comúnmente llamado Resources.bat) que instala el malware y un acceso directo de Windows que inicia el archivo por lotes.

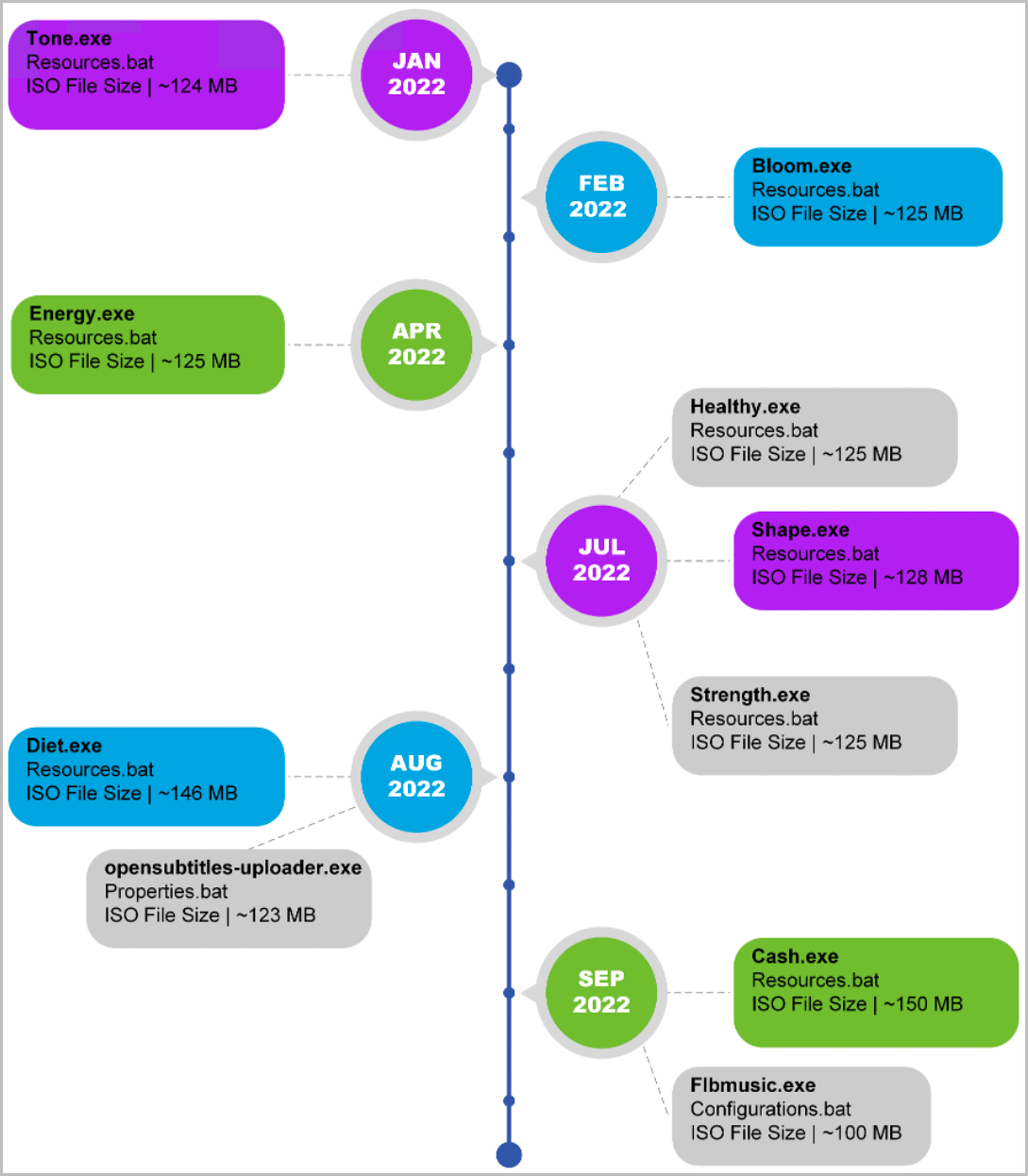

Como parte de su investigación, VMware probó al menos diez variantes de Chromeloader desde principios de año, y las más interesantes aparecieron después de agosto.

El primer ejemplo es un programa que imita a OpenSubtitles, una utilidad que ayuda a los usuarios a localizar subtítulos para películas y programas de televisión. En esta campaña, los actores de amenazas se alejaron de su archivo habitual “Resources.bat” y cambiaron a uno llamado “properties.bat”, que se usa para instalar el malware y establecer la persistencia agregando claves de registro.

Otro caso notable es “Flbmusic.exe”, que imita el reproductor de música FLB, presenta un tiempo de ejecución de Electron y permite que el malware cargue módulos adicionales para la comunicación de red y la indagación de puertos.

Para algunas variantes, los ataques se volvieron un poco destructivos, extrayendo ZipBombs que sobrecargan el sistema con una operación de desempaquetado masivo.

“Recientemente, a finales de agosto, se han visto caer ZipBombs en sistemas infectados. ZipBomb se cae con la infección inicial en el archivo que descarga el usuario. El usuario debe hacer doble clic para que ZipBomb se ejecute. Una vez ejecutado, el malware destruye el sistema del usuario al sobrecargarlo con datos”, explica el informe de VMware.

Aún más preocupante, se han visto variantes recientes de Chromeloader implementando el ransomware Enigma en un archivo HTML.

Enigma es una cepa de ransomware antigua que utiliza un instalador basado en JavaScript y un ejecutable integrado para que pueda iniciarse directamente desde el navegador predeterminado.

Una vez que se completa el cifrado, se agrega la extensión de nombre de archivo ” .enigma ” a los archivos, mientras que el ransomware suelta un archivo ” readme.txt ” que contiene instrucciones para las víctimas.

Debido a que el adware no crea un daño notable en los sistemas de las víctimas, además de consumir algo de ancho de banda, generalmente es una amenaza que los analistas ignoran o minimizan.

Sin embargo, todo software que se anida en los sistemas sin ser detectado es candidato a problemas más importantes, ya que sus autores pueden aplicar modificaciones que facilitan opciones de monetización más agresivas.

Si bien Chromeloader comenzó como adware, es un ejemplo perfecto de cómo los actores de amenazas están experimentando con cargas útiles más potentes, explorando alternativas más rentables al fraude publicitario.