La seguridad de Windows está nuevamente en entredicho, con la explotación persistente de una vulnerabilidad crítica, identificada como CVE-2023-36025 y parchada por Microsoft en noviembre de 2023. En esta ocasión, el malware Phemedrone Stealer ha capitalizado esta brecha para llevar a cabo ataques avanzados, comprometiendo la privacidad de los usuarios.

El Malware Phemedrone Stealer al Descubierto:

Phemedrone Stealer, escrito en C# y sin dependencias externas, se presenta como una amenaza polifacética, capaz de realizar una variedad de acciones maliciosas:

- Recopilación de información del sistema, incluyendo hardware, sistema operativo y geolocalización, así como la captura de pantallas.

- Extracción de datos almacenados en la memoria del dispositivo objetivo.

- Robo de archivos de carpetas específicas como Documentos y Escritorio.

- Obtención de cookies, contraseñas y datos de autocompletado de navegadores basados en Chromium (Google Chrome, Microsoft Edge, Opera, Brave, etc.) y Gecko (Firefox).

- Extracción de datos sensibles de aplicaciones de autenticación y contraseñas a través de extensiones instaladas en navegadores basados en Chromium.

- Captura de tokens de autenticación de Discord y archivos relacionados con autenticación en Steam y Telegram.

- Extracción de archivos de aplicaciones de carteras de criptomonedas populares.

- Obtención de detalles de conexión y credenciales para FileZilla, una solución gratuita de transferencia de archivos FTP.

El malware comprime los datos recolectados y los exfiltra a través de la API de Telegram.

Explotación de CVE-2023-36025:

La vulnerabilidad CVE-2023-36025 permite a los atacantes eludir las verificaciones de Windows Defender SmartScreen y las advertencias asociadas, posibilitando que los usuarios sean engañados para descargar archivos maliciosos sin alertas.

Microsoft emitió parches para CVE-2023-36025 en el Patch Tuesday de noviembre de 2023, advirtiendo en ese momento que la vulnerabilidad ya estaba siendo aprovechada en ataques en la naturaleza. Posteriormente, se confirmó la existencia de un exploit de prueba de concepto (PoC) y se han publicado otros demos desde entonces.

El Modus Operandi de Phemedrone Stealer:

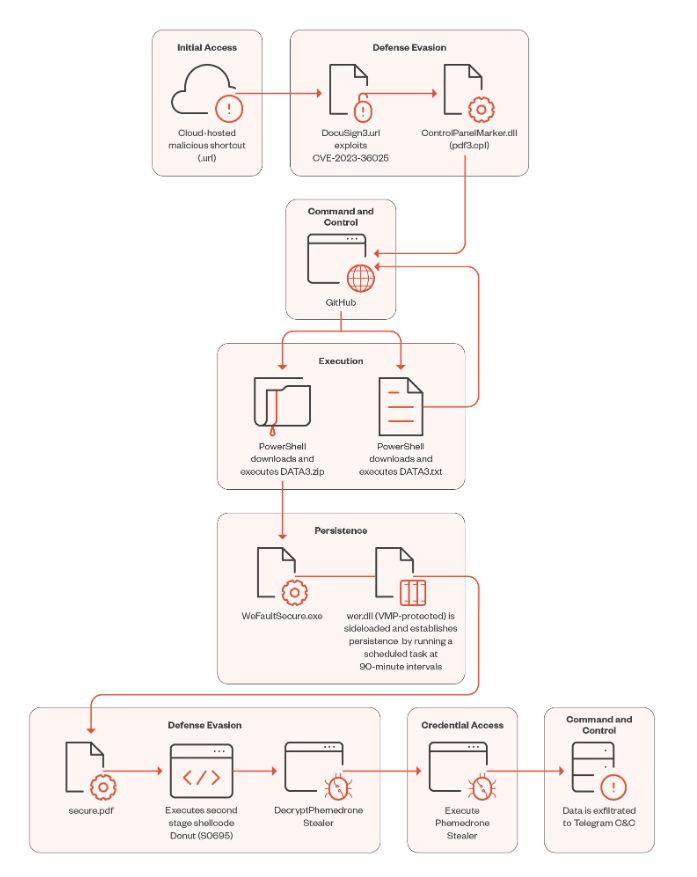

En este último ataque, el Phemedrone Stealer se propaga a través de archivos de acceso directo a Internet (.url) alojados en servicios en la nube como Discord o FileTransfer.io. Cuando se ejecuta el archivo .cpl malicioso, disfrazado como un elemento del Panel de Control de Windows, se desencadena un exploit para CVE-2023-36025, descargando un archivo DLL. Este archivo actúa como un cargador que luego llama a Windows PowerShell para descargar y ejecutar la siguiente etapa del ataque, alojada en GitHub.

Varios archivos y scripts adicionales se descargan para lograr persistencia y evasión de defensas en la segunda etapa, permitiendo la instalación del Phemedrone Stealer.

Llamado a la Acción: Protección Urgente

Los investigadores de Trend Micro advierten que los actores de amenazas continúan encontrando formas de explotar CVE-2023-36025 y evadir las protecciones de Windows Defender SmartScreen para infectar a usuarios con diversos tipos de malware. Se insta a las organizaciones que aún no han actualizado sus instalaciones de Microsoft Windows a corregir CVE-2023-36025 de inmediato para protegerse contra esta amenaza en evolución.