Un bootkit sigiloso de Unified Extensible Firmware Interface (UEFI), llamado BlackLotus, se ha convertido en el primer malware conocido públicamente capaz de eludir las defensas del Secure Boot, convirtiéndose en una amenaza potente en el panorama cibernético.

“Este bootkit puede ejecutarse incluso en sistemas Windows 11 completamente actualizados con UEFI Secure Boot habilitado”, dijo la empresa de ciberseguridad eslovaca ESET.

Los bootkits UEFI, se despliegan en el firmware del sistema y permiten el control total del proceso de arranque del sistema operativo (SO), lo que hace posible deshabilitar los mecanismos de seguridad a nivel del SO e implementar cargas útiles arbitrarias durante el arranque con altos privilegios.

Ofrecido a la venta por $5,000 (y $200 por cada nueva versión posterior), este potente y persistente conjunto de herramientas está programado en Assembly y C y tiene un tamaño de 80 kilobytes. También cuenta con capacidades de geovallado para evitar infectar ordenadores en Armenia, Bielorrusia, Kazajstán, Moldavia, Rumania, Rusia y Ucrania.

Los detalles sobre BlackLotus surgieron por por primera vez en octubre de 2022, cuando el investigador de seguridad de Kaspersky, Sergey Lozhkin, lo describió como una solución de crimeware sofisticada.

“Esto representa un salto importante en cuanto a facilidad de uso, escalabilidad, accesibilidad y, lo más importante, el potencial de tener mucho más impacto en términos de persistencia, evasión y/o destrucción”, señaló Scott Scheferman de Eclypsium.

BlackLotus, en pocas palabras, explota una falla de seguridad rastreada como CVE-2022-21894 (también conocida como Baton Drop) para sortear las protecciones de arranque seguro UEFI y configurar la persistencia. La vulnerabilidad fue abordada por Microsoft como parte de su actualización Patch Tuesday de enero de 2022.

Una explotación exitosa de la vulnerabilidad, según ESET, permite la ejecución de código arbitrario durante las primeras fases de arranque, lo que permite a un actor de amenazas llevar a cabo acciones maliciosas en un sistema con UEFI Secure Boot habilitado sin tener acceso físico a él.

“Esta es la primera vez que se conoce públicamente un abuso de esta vulnerabilidad en el mundo real”, dijo el investigador de ESET, Martin Smolár. “Todavía es posible explotarla ya que los binarios válidos firmados que están afectados todavía no se han agregado a la UEFI revocation list“.

“BlackLotus se aprovecha de esto, trayendo sus propias copias de binarios legítimos, pero vulnerables, al sistema para explotar la vulnerabilidad”, allanando efectivamente el camino para los ataques Bring Your Own Vulnerable Driver (BYOVD).

Además de estar equipado para desactivar mecanismos de seguridad como BitLocker, integridad de código protegida por hipervisor (HVCI) y Windows Defender, también está diseñado para eliminar un controlador de kernel y un descargador HTTP que se comunica con un servidor de comando y control (C2) para recuperar malware adicional en modo usuario o kernel.

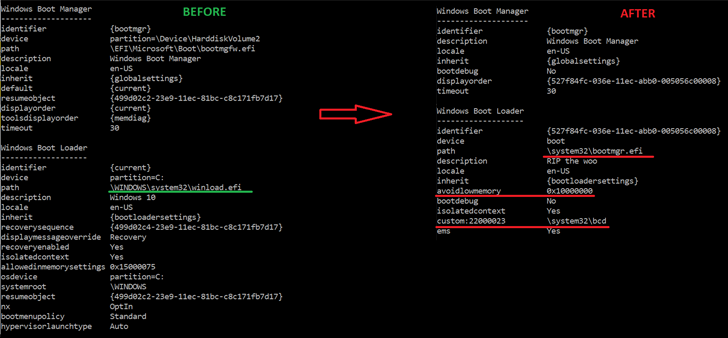

El modus operandi exacto utilizado para desplegar el bootkit aún no se conoce, pero comienza con un componente instalador que es responsable de escribir los archivos en la partición del sistema EFI, deshabilitar HVCI y BitLocker, y luego reiniciar el host.

El reinicio es seguido por la utilización de CVE-2022-21894 para lograr la persistencia e instalar el bootkit, después de lo cual se ejecuta automáticamente en cada inicio del sistema para desplegar el controlador del kernel.

Mientras que el controlador se encarga de lanzar el descargador HTTP en modo usuario y ejecutar cargas útiles en modo kernel de próxima generación, este último es capaz de ejecutar comandos recibidos desde el servidor C2 a través de HTTPS.

Esto incluye la descarga y ejecución de un controlador del kernel, DLL o un ejecutable regular; descargar actualizaciones de bootkit e incluso desinstalar el bootkit del sistema infectado.

“En los últimos años se han descubierto muchas vulnerabilidades críticas que afectan la seguridad de los sistemas UEFI”, dijo Smolár. “Desafortunadamente, debido a la complejidad de todo el ecosistema UEFI y los problemas relacionados con la cadena de suministro, muchas de estas vulnerabilidades han dejado a muchos sistemas vulnerables incluso mucho tiempo después de que se hayan solucionado las vulnerabilidades o al menos después de que nos hayan informado que se solucionaron”.

“Sólo era cuestión de tiempo antes de que alguien aprovechara estas fallas y creara un bootkit UEFI capaz de operar en sistemas con UEFI Secure Boot habilitado”.