En un reciente comunicado, Pure Storage, líder en sistemas y servicios de almacenamiento en la nube, ha confirmado una brecha de seguridad en su espacio de trabajo de Snowflake. Los atacantes accedieron a información de telemetría, que incluye nombres de clientes, nombres de usuario y direcciones de correo electrónico. Afortunadamente, no se comprometieron las credenciales de acceso a los arrays ni otros datos almacenados en los sistemas de los clientes.

Detalles del Incidente

Pure Storage detectó la brecha tras una minuciosa investigación y afirmó que los atacantes lograron acceder temporalmente a un único espacio de trabajo de análisis de datos en Snowflake. La información comprometida se utiliza principalmente para proporcionar servicios de soporte proactivo a los clientes, abarcando nombres de empresas, nombres de usuario LDAP, direcciones de correo electrónico y versiones del software Purity.

La empresa ha implementado medidas para evitar nuevos accesos no autorizados y hasta ahora no ha encontrado evidencias de actividades maliciosas en otras partes de la infraestructura de sus clientes. Pure Storage está en contacto con sus clientes, quienes tampoco han detectado actividad inusual en sus sistemas.

Contexto del Ataque

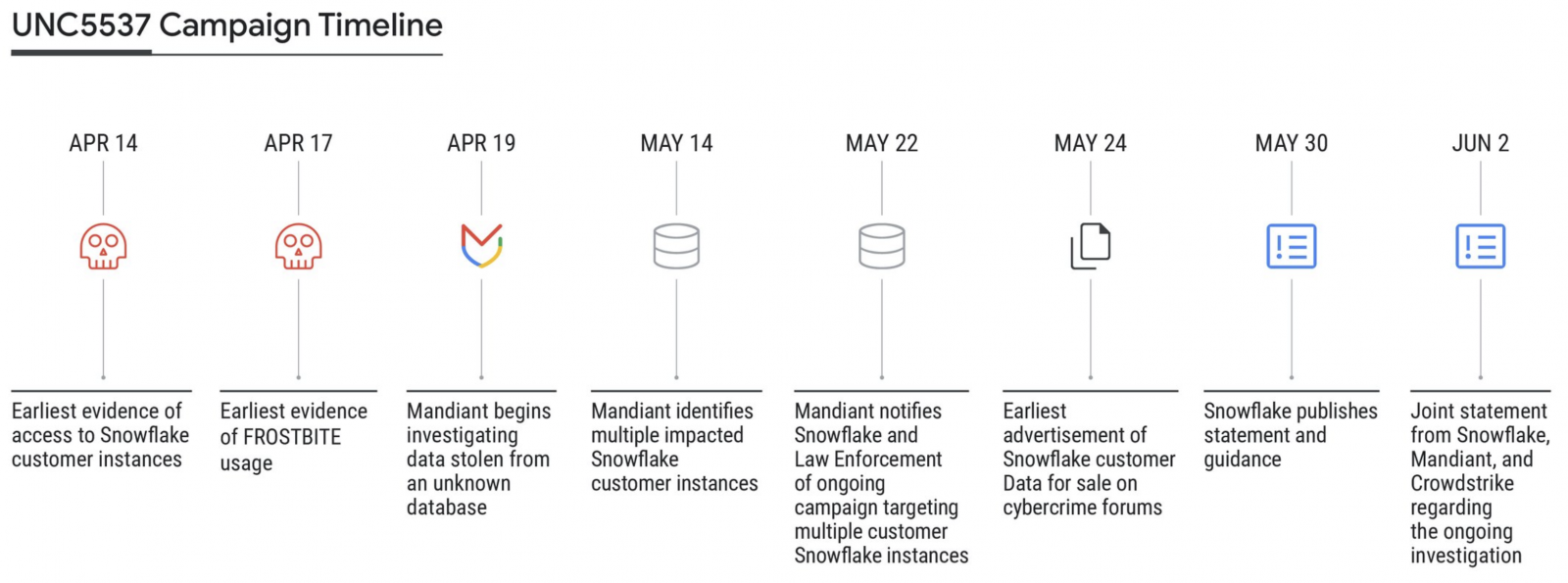

Este incidente se enmarca en una serie de ataques dirigidos a cuentas de Snowflake que carecen de protección con autenticación multifactor (MFA). Según un informe conjunto de Snowflake, Mandiant y CrowdStrike, los atacantes utilizan credenciales robadas para acceder a las cuentas. Estas credenciales provienen de infecciones por malware infostealer, algunas de las cuales datan de 2020.

Mandiant ha identificado al grupo de atacantes como UNC5537, que ha estado activo desde mayo de 2024 y se ha vinculado a incidentes similares en más de 165 organizaciones. Entre los malware utilizados se encuentran Vidar, RisePro, Redline, Racoon Stealer, Lumm y Metastealer.

Impacto Global y Recomendaciones

Los ataques han afectado a importantes organizaciones como Santander, Ticketmaster, y Advance Auto Parts. En estos casos, se han expuesto datos sensibles, incluyendo perfiles de clientes y números de tarjetas de lealtad.

Las recomndaciones para las empresas incluyen:

- Implementar autenticación multifactor (MFA): Asegurar que todas las cuentas críticas estén protegidas por MFA.

- Rotación regular de credenciales: Cambiar las contraseñas periódicamente para reducir el riesgo de uso indebido de credenciales antiguas.

- Configuración de listas de acceso: Utilizar listas de acceso de red para permitir solo conexiones desde ubicaciones de confianza.

Conclusión

La brecha de seguridad en Pure Storage subraya la importancia de robustecer las medidas de seguridad en todos los niveles. Las organizaciones deben revisar y actualizar sus prácticas de seguridad para protegerse contra amenazas emergentes y ataques sofisticados. Mantenerse informado y proactivo es clave para mitigar riesgos y proteger los datos sensibles su empresa y su persona.