Una nueva campaña denominada “Dev Popper” ha sido identificada como una amenaza para desarrolladores de software a través de entrevistas de trabajo falsas. El objetivo es engañar a los candidatos para que descarguen un troyano de acceso remoto (RAT) escrito en Python, poniendo en riesgo sus datos y su seguridad.

Cómo Funciona la Campaña

La campaña sigue un enfoque de ingeniería social, donde los atacantes se hacen pasar por empleadores interesados en contratar desarrolladores de software. Durante la supuesta entrevista, se le pide al candidato que realice tareas aparentemente relacionadas con el proceso de selección, como descargar y ejecutar código desde un repositorio de GitHub. Sin embargo, detrás de esta apariencia inocente, se oculta un malware peligroso.

Cadena de Infección en Varios Etapas

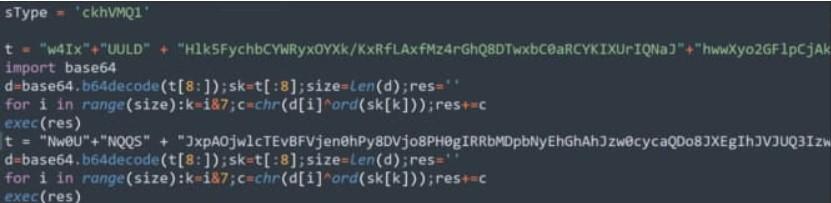

El proceso de infección se lleva a cabo en varias etapas. En primer lugar, se le solicita al candidato que descargue un archivo comprimido, el cual contiene un paquete NPM con una estructura que incluye un README.md, además de directorios para frontend y backend. Al ejecutar el paquete, se activa un archivo JavaScript ofuscado (“imageDetails.js”), que ejecuta comandos ‘curl’ a través del proceso Node.js para descargar otro archivo comprimido desde un servidor externo.

Este segundo archivo contiene el siguiente paso del proceso de infección: un script de Python ofuscado (“npl”) que funciona como un RAT, permitiendo el acceso remoto al sistema de la víctima.

Capacidades del Troyano RAT

Una vez que el RAT está activo en el sistema del usuario, comienza a recopilar información básica del sistema y la envía a un servidor de comando y control (C2). Estos son algunos de los aspectos que el troyano puede realizar:

- Establecer conexiones persistentes para control continuo.

- Ejecutar comandos en el sistema de archivos para buscar y robar archivos específicos.

- Ejecutar comandos remotos para posibles ataques adicionales o despliegue de malware.

- Exfiltrar datos directamente por FTP desde carpetas de interés, como ‘Documentos’ y ‘Descargas.’

- Monitorear el portapapeles y registrar pulsaciones de teclado para capturar credenciales.

Riesgos y Recomendaciones

Esta campaña ilustra cómo los atacantes explotan la confianza inherente en el proceso de entrevistas laborales. Los desarrolladores a menudo confían en los empleadores potenciales y están dispuestos a realizar las tareas que se les asignan, lo que deja una oportunidad para que los actores malintencionados distribuyan malware. Por esta razón, es esencial que los desarrolladores y otros profesionales en búsqueda de empleo tengan precaución y tomen medidas para protegerse.

Algunas recomendaciones incluyen:

- Verificar siempre la legitimidad de las ofertas de empleo y los empleadores.

- Evitar descargar y ejecutar archivos de fuentes no confiables durante el proceso de entrevista.

- Mantener software de seguridad actualizado y realizar análisis frecuentes.

- Informar de incidentes sospechosos a las autoridades o equipos de seguridad de TI.

Conclusión

El uso de ofertas de trabajo falsas para infectar a las personas con malware no es nuevo, pero sigue siendo eficaz. Los desarrolladores y otros profesionales deben ser conscientes de estos riesgos y tomar medidas preventivas para protegerse. Las empresas de ciberseguridad también deben educar a sus empleados y clientes sobre este tipo de amenazas para evitar futuras infecciones y daños.