El acceso inicial a Cisco VPN se logró mediante el compromiso exitoso de la cuenta personal de Google de un empleado de Cisco. El usuario había habilitado la sincronización de contraseñas a través de Google Chrome y había almacenado sus credenciales de Cisco en su navegador, lo que permitió que esa información se sincronizara con su cuenta de Google. Después de obtener las credenciales del usuario, el atacante intentó eludir la autenticación multifactor (MFA) utilizando una variedad de técnicas, incluido el phishing de voz (también conocido como “vishing”) y la fatiga de MFA, el proceso de envío de un gran volumen de solicitudes de inserción al dispositivo móvil del objetivo. hasta que el usuario acepte, ya sea accidental o simplemente para intentar silenciar las notificaciones automáticas repetidas que está recibiendo. El vishing es una técnica de ingeniería social cada vez más común mediante la cual los atacantes intentan engañar a los empleados para que divulguen información confidencial por teléfono. En este caso, un empleado informó que recibió varias llamadas durante varios días en las que las personas que llamaban, que hablaban en inglés con varios acentos y dialectos internacionales, pretendían estar asociadas con organizaciones de apoyo en las que confiaba el usuario.

Una vez que el atacante obtuvo el acceso inicial, inscribió una serie de nuevos dispositivos para MFA y se autenticó con éxito en la VPN de Cisco. Luego, el atacante escaló a los privilegios administrativos, lo que le permitió iniciar sesión en múltiples sistemas, lo que alertó al Equipo de Respuesta a Incidentes de Seguridad de Cisco (CSIRT), quien posteriormente respondió al incidente. El actor en cuestión dejó caer una variedad de herramientas, incluidas herramientas de acceso remoto como LogMeIn y TeamViewer, herramientas de seguridad ofensivas como Cobalt Strike, PowerSploit, Mimikatz e Impacket, y agregó sus propias cuentas traseras y mecanismos de persistencia.

TTP POSTERIORES AL COMPROMISO.

Luego del acceso inicial al entorno, el actor de amenazas llevó a cabo una variedad de actividades con el fin de mantener el acceso, minimizar los artefactos forenses y aumentar su nivel de acceso a los sistemas dentro del entorno.

Una vez en un sistema, el actor de amenazas comenzó a enumerar el entorno, utilizando las utilidades comunes integradas de Windows para identificar la configuración de membresía de usuario y grupo del sistema, el nombre de host e identificar el contexto de la cuenta de usuario bajo la cual estaban operando. Periódicamente observamos que el atacante emitía comandos que contenían errores tipográficos, lo que indicaba que se estaba produciendo una interacción manual del operador dentro del entorno.

Después de establecer el acceso a la VPN, el atacante comenzó a usar la cuenta de usuario comprometida para iniciar sesión en una gran cantidad de sistemas antes de comenzar a adentrarse más en el entorno. Se trasladaron al entorno Citrix, comprometiendo una serie de servidores Citrix y finalmente obtuvieron acceso privilegiado a los controladores de dominio.

Después de obtener acceso a los controladores de dominio, el atacante comenzó a intentar volcar NTDS de ellos usando “ntdsutil.exe” de acuerdo con la siguiente sintaxis:

Luego intentaron exfiltrar el NTDS descargado a través de SMB (TCP/445) desde el controlador de dominio al sistema VPN bajo su control.

Después de obtener acceso a las bases de datos de credenciales, se observó que el atacante aprovechaba las cuentas de las máquinas para la autenticación privilegiada y el movimiento lateral en el entorno.

De acuerdo con la actividad observada anteriormente en otros ataques separados pero similares, el adversario creó un usuario administrativo llamado “z” en el sistema usando los comandos integrados de Windows “net.exe”. Luego, esta cuenta se agregó al grupo de administradores locales. También observamos instancias en las que el actor de amenazas cambió la contraseña de las cuentas de usuario locales existentes. En particular, se ha observado la creación de la cuenta “z” por parte de este actor en compromisos previos a la invasión rusa de Ucrania.

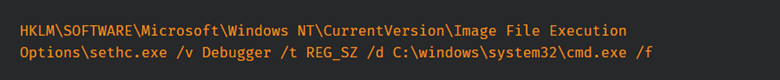

El atacante aprovechó con frecuencia las técnicas de omisión de inicio de sesión de Windows para mantener la capacidad de acceder a los sistemas del entorno con privilegios elevados. Con frecuencia confiaban en PSEXESVC.exe para agregar de forma remota los siguientes valores de clave del Registro:

Esto permitió al atacante aprovechar las características de accesibilidad presentes en la pantalla de inicio de sesión de Windows para generar un símbolo del sistema a nivel de SISTEMA, otorgándole el control completo de los sistemas. En varios casos, observamos que el atacante agregaba estas claves pero no interactuaba más con el sistema, posiblemente como un mecanismo de persistencia para ser utilizado más adelante cuando se revoca su acceso privilegiado principal.

En las semanas posteriores a la expulsión del atacante del entorno, observamos continuos intentos de restablecer el acceso. En la mayoría de los casos, se observó que el atacante apuntaba a una higiene de rotación de contraseñas débil luego de los restablecimientos obligatorios de contraseñas de los empleados. Se dirigieron principalmente a usuarios que creían que habrían realizado cambios de un solo carácter en sus contraseñas anteriores, intentando aprovechar estas credenciales para autenticarse y recuperar el acceso a la VPN de Cisco. El atacante inicialmente estaba aprovechando los servicios de anonimización del tráfico como Tor; sin embargo, después de experimentar un éxito limitado, cambiaron para intentar establecer nuevas sesiones de VPN desde el espacio de IP residencial usando cuentas previamente comprometidas durante las etapas iniciales del ataque.

ANÁLISIS DE PUERTA TRASERA

El actor dejó caer una serie de cargas útiles en los sistemas, que continuamos analizando. La primera carga útil es una puerta trasera simple que toma comandos de un servidor de comando y control (C2) y los ejecuta en el sistema final a través del procesador de comandos de Windows. Los comandos se envían en blobs JSON y son estándar para una puerta trasera. Hay un comando “DELETE_SELF” que elimina completamente la puerta trasera del sistema. Otro comando, más interesante, “LIMPIAR”, indica a la puerta trasera que elimine de la memoria el último comando ejecutado, probablemente con la intención de afectar negativamente el análisis forense en cualquier host afectado.

El malware también crea un archivo llamado “bdata.ini” en el directorio de trabajo actual del malware que contiene un valor derivado del número de serie del volumen presente en el sistema infectado. En los casos en que se ejecutó esta puerta trasera. se observó que el malware se ejecutaba desde la siguiente ubicación del directorio:

Se observó con frecuencia que el atacante preparaba herramientas en ubicaciones de directorio bajo el perfil de usuario público en los sistemas desde los que estaba operando.

Según el análisis de la infraestructura C2 asociada con esta puerta trasera, se evalúa que el servidor C2 se configuró específicamente para este ataque.

ATRIBUCIÓN DE ATAQUE

Con base en los artefactos obtenidos, las tácticas, técnicas y procedimientos (TTP) identificados, la infraestructura utilizada y un análisis exhaustivo de la puerta trasera utilizada en este ataque, se evaluó con una confianza moderada a alta que este ataque fue realizado por un adversario que ha sido previamente identificado como un corredor de acceso inicial (IAB) con vínculos tanto con UNC2447 como con Lapsus$. Las IAB generalmente intentan obtener acceso privilegiado a los entornos de redes corporativas y luego monetizar ese acceso vendiéndolo a otros actores de amenazas que luego pueden aprovecharlo para una variedad de propósitos. También se observa actividad anterior que vincula a este actor de amenazas con la pandilla de ransomware Yanluowang, incluido el uso del sitio de fuga de datos de Yanluowang para publicar datos robados de organizaciones comprometidas.

UNC2447 es un actor de amenazas motivado financieramente con un nexo con Rusia que se ha observado anteriormente realizando ataques de ransomware y aprovechando una técnica conocida como “doble extorsión”, en la que los datos se extraen antes de la implementación del ransomware en un intento de obligar a las víctimas a pagar el rescate. demandas. Informes anteriores indican que se ha observado que UNC2447 opera una variedad de ransomware, incluidos FIVEHANDS, HELLOKITTY y más.

Aparte de UNC2447, algunos de los TTP descubiertos durante el curso de la investigación coinciden con los de Lapsus$. Lapsus$ es un grupo de actores de amenazas que, según se informa, ha sido responsable de varias infracciones notables anteriores de entornos corporativos.

Fuente: Cisco Talos