Una botnet de rápida expansión llamada Chaos está atacando e infectando dispositivos Windows y Linux para usarlos para criptominar y lanzar ataques DDoS.

Este malware basado en Go también puede infectar varias arquitecturas, incluidas x86, x86-64, AMD64, MIPS, MIPS64, ARMv5-ARMv8, AArch64 y PowerPC, utilizadas por una amplia gama de dispositivos, desde enrutadores de oficinas pequeñas y domésticas hasta servidores empresariales. .

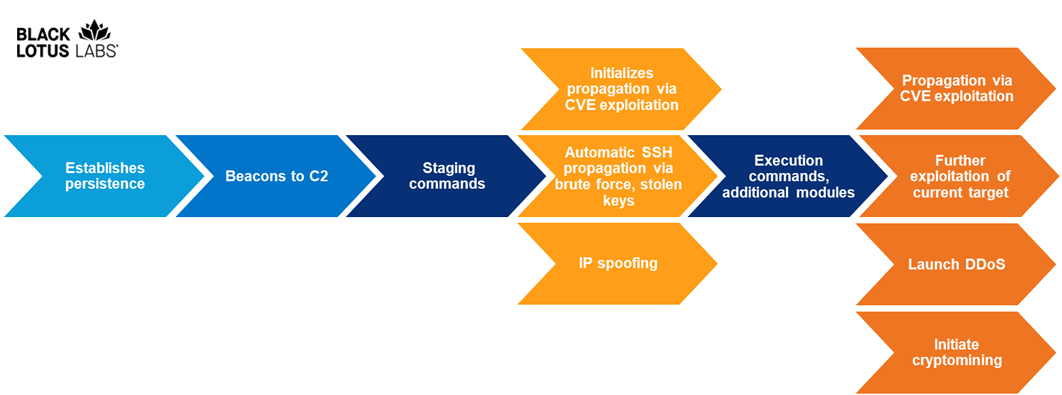

Aunque se propaga principalmente al atacar dispositivos sin parches contra diversas vulnerabilidades de seguridad y fuerza bruta SSH, Chaos también utilizará claves SSH robadas para secuestrar más dispositivos.

También bloquea los dispositivos secuestrados mediante el establecimiento de un caparazón inverso que permitirá a los atacantes volver a conectarse en cualquier momento para una mayor explotación.

Mientras analizaban alrededor de 100 muestras descubiertas en la naturaleza, los investigadores de seguridad Danny Adamitis, Steve Rudd y Stephanie Walkenshaw de Lumen’s Black Lotus Labs descubrieron que Chaos está escrito en chino y utiliza una infraestructura de comando y control (C2) basada en China.

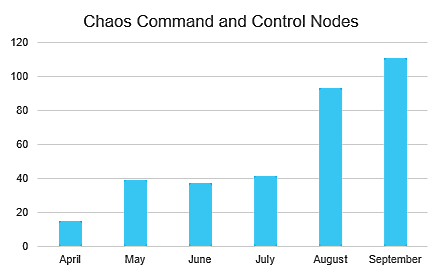

También descubrieron que la botnet se dirige a una amplia gama de industrias y se ha expandido exponencialmente desde que se detectó por primera vez en abril.

“Usando la visibilidad de la red global de Lumen, Black Lotus Labs enumeró los C2 y los objetivos de varios clústeres de Chaos distintos, incluido un compromiso exitoso de un servidor GitLab y una serie de ataques DDoS recientes dirigidos a las industrias de juegos, servicios financieros y tecnología, y medios y entretenimiento. – así como proveedores de DDoS-as-a-service y un intercambio de criptomonedas”, dijeron los investigadores .

“Si bien la infraestructura de botnets actual es comparativamente más pequeña que algunas de las principales familias de malware DDoS, Chaos ha demostrado un rápido crecimiento en los últimos meses”.

Después de que la botnet se haga cargo con éxito de un dispositivo, establecerá la persistencia y se comunicará con su servidor C2, que envía comandos de backstaging que incitan al malware a propagarse más, comenzar a extraer criptomonedas o lanzar un ataque DDoS.

Los investigadores de Black Lotus Labs agregaron que algunos bots recibieron docenas de comandos en solo unos pocos días (más de 70 en algunos casos).

La botnet se enfoca en objetivos europeos, pero los bots se distribuyen en casi todas partes, con puntos de acceso en las Américas y Asia Pacífico. Las únicas excepciones son Australia y Nueva Zelanda, donde hasta ahora no se han detectado bots Chaos.

Chaos parece estar utilizando bloques de construcción y capacidades de otra botnet conocida como Kaiji , un malware que también es capaz de criptominar, lanzar ataques DDoS y establecer shells inversos en dispositivos infectados.

“Según nuestro análisis de las funciones dentro de las más de 100 muestras que analizamos para este informe, evaluamos que Chaos es la próxima iteración de la botnet Kaiji”, agregaron.

“Kaiji se descubrió originalmente en 2020, apuntando a servidores AMD e i386 basados en Linux al aprovechar la fuerza bruta SSH para infectar nuevos bots y luego lanzar ataques DDoS”.

Black Lotus Labs dice que ha enrutado de forma nula todos los servidores Chaos C2 en la red troncal global de Lumen para evitar que envíen o reciban datos de dispositivos infectados.

Se recomienda a los defensores de la red que controlen las infecciones de Chaos y las conexiones a servidores sospechosos utilizando indicadores de compromiso compartidos en GitHub y que mantengan sus sistemas parcheados contra las vulnerabilidades de seguridad recientemente reveladas que el malware podría comenzar a atacar.

Los trabajadores remotos y los propietarios de enrutadores deben instalar actualizaciones y parches de seguridad lo antes posible y cambiar las contraseñas predeterminadas en todos sus dispositivos.

“Si bien el cambio al malware basado en Go ha estado en marcha durante los últimos años, hay pocas cepas que demuestren la amplitud de Chaos en términos de la amplia gama de arquitecturas y sistemas operativos para los que fue diseñado”, concluyeron.

“No solo se dirige a empresas y grandes organizaciones, sino también a dispositivos y sistemas que no se supervisan de forma rutinaria como parte de un modelo de seguridad empresarial, como los enrutadores SOHO y el sistema operativo FreeBSD.

“Y con una evolución significativa desde su predecesor, Chaos está logrando un rápido crecimiento desde la primera evidencia documentada de él en la naturaleza”.