Un nuevo exploit dirigido al servicio VMware ESXi Shell está circulando en varios foros de hacking, representando un riesgo significativo para las organizaciones que utilizan VMware para sus entornos virtuales. Este exploit, conocido como #ESXiVortex, puede permitir acceso y control no autorizados sobre las máquinas virtuales, con consecuencias potencialmente desastrosas para las empresas. Aquí analizamos el exploit y brindamos pasos para proteger sus sistemas.

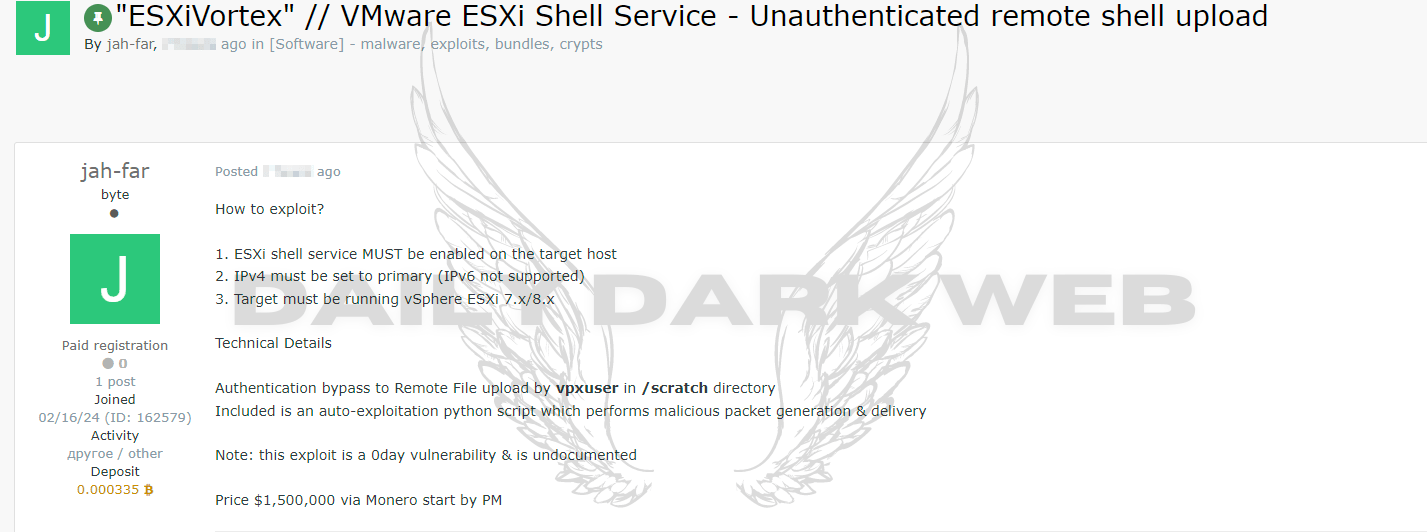

Detalles del Exploit

El exploit apunta específicamente al servicio VMware ESXi Shell en versiones 7.x y 8.x. Este servicio proporciona una interfaz de línea de comandos para la interacción directa con el host, por lo que una vulnerabilidad en esta área puede ser extremadamente peligrosa. El exploit fue hecho público en febrero de 2024 y se vende por un precio de $1,500,000 a través de Monero. Para ejecutar el exploit, el servicio de shell ESXi debe estar habilitado en el host de destino, IPv4 debe ser el protocolo de red principal y el sistema de destino debe ejecutar vSphere ESXi 7.x/8.x.

Consecuencias Potenciales

El exploit Zero-Day permite omitir la autenticación y cargar archivos de forma remota en el directorio /scratch, utilizando el usuario vpxuser. Si el exploit se ejecuta con éxito, los atacantes podrían obtener control sobre todas las máquinas virtuales alojadas en el servidor, lo que provocaría una violación masiva de datos internos y de clientes. Además, la interrupción podría afectar sistemas operativos críticos, generando tiempos de inactividad significativos y pérdidas financieras para la empresa.

Medidas para Proteger Sus Sistemas

- Verificar la Versión del Sistema: El primer paso para los administradores es verificar la versión actual de sus instalaciones de VMware ESXi. Si están ejecutando versiones 7.x o 8.x, deberían considerar tomar medidas para protegerse contra esta vulnerabilidad.

- Aplicar Parches Inmediatamente: Si se descubre que los sistemas son vulnerables, es fundamental aplicar los parches proporcionados por VMware de inmediato. Estas actualizaciones están diseñadas para cerrar la laguna de seguridad y evitar posibles vulnerabilidades.

- Monitorear la Actividad de la Red: El monitoreo continuo de la actividad de la red puede ayudar a detectar comportamientos inusuales. Esto es fundamental para detectar y mitigar cualquier intento de explotación de manera temprana.

- Auditorías de Seguridad Periódicas: Las auditorías de seguridad y las comprobaciones de cumplimiento programadas regularmente pueden ayudar a garantizar que no queden vulnerabilidades sin abordar. Esto contribuye a mantener los sistemas seguros a lo largo del tiempo.

Conclusión

Las organizaciones que utilizan VMware ESXi deben tomar medidas inmediatas para parchear sus sistemas y protegerlos contra esta grave amenaza a la seguridad. El exploit #ESXiVortex plantea riesgos significativos para la seguridad de la información y la continuidad del negocio, por lo que la vigilancia y la acción rápida son esenciales para mitigar su impacto.