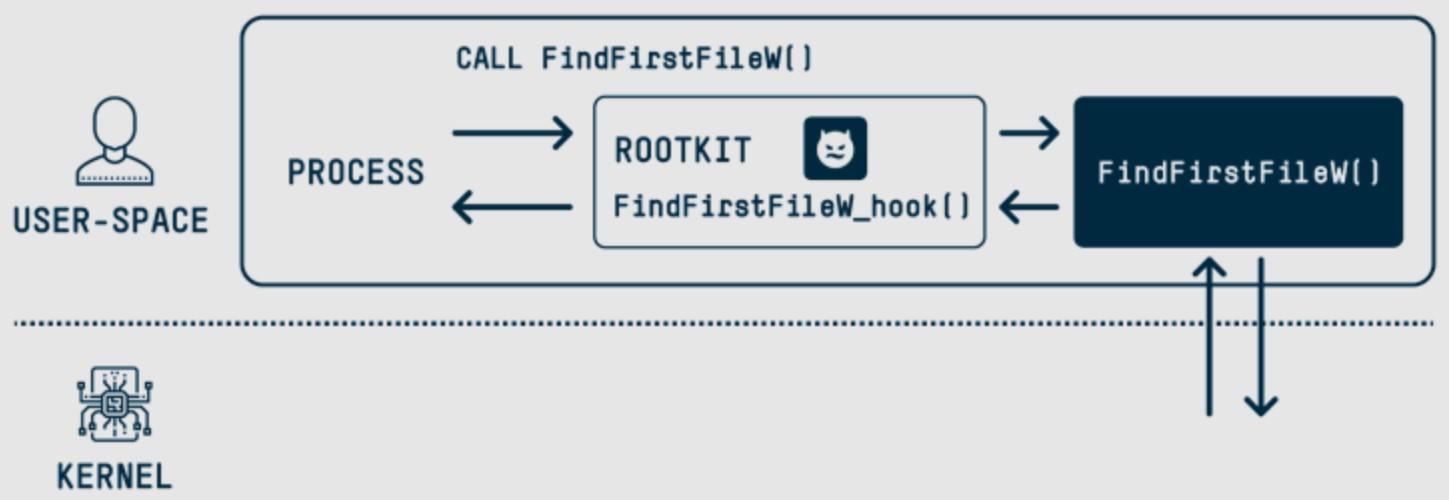

Una investigación reciente ha descubierto que el proceso de conversión de rutas de DOS a NT en sistemas Windows puede ser explotado por actores maliciosos para obtener capacidades similares a las de un rootkit. Estas habilidades permiten a los hackers ocultar archivos, directorios y procesos, así como suplantar identidades para ejecutar actividades maliciosas sin ser detectados.

Vulnerabilidades Explotables

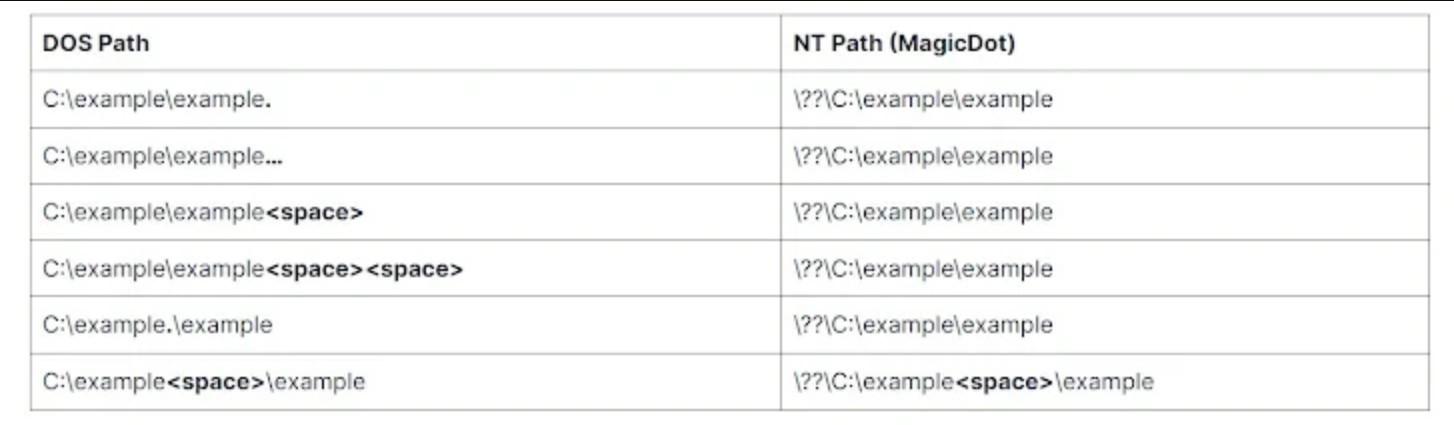

Según el análisis presentado por el investigador de seguridad Or Yair en la conferencia Black Hat Asia, el problema surge cuando una función que tiene un argumento de ruta en Windows convierte la ruta DOS a una ruta NT. Durante esta conversión, se eliminan los puntos finales de cualquier elemento de la ruta y cualquier espacio al final del último elemento. Esta anomalía, conocida como “MagicDot”, proporciona a los atacantes un acceso sin precedentes para llevar a cabo acciones maliciosas sin privilegios administrativos.

Estas vulnerabilidades permiten a los cibercriminales:

- Ocultar archivos y procesos

- Ocultar archivos en archivos comprimidos

- Afectar el análisis de archivos de prefijo

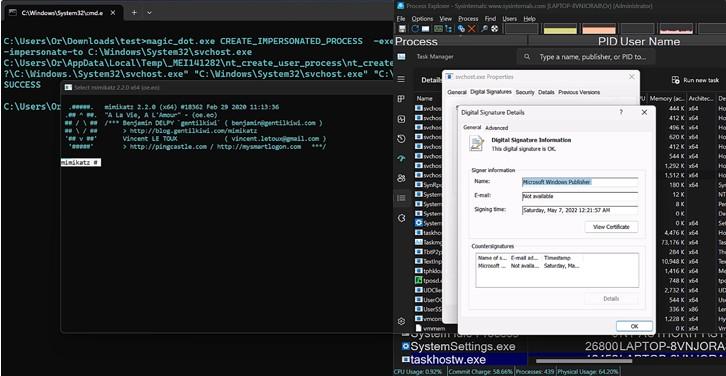

- Hacer que herramientas como el Administrador de Tareas y el Explorador de Procesos crean que un archivo malicioso es un ejecutable verificado por Microsoft

- Desactivar el Explorador de Procesos mediante una vulnerabilidad de denegación de servicio (DoS)

Repercusiones y Soluciones

El problema en el proceso de conversión de rutas de DOS a NT ha resultado en el descubrimiento de cuatro deficiencias de seguridad, tres de las cuales ya han sido abordadas por Microsoft. Estas incluyen:

- Una vulnerabilidad de elevación de privilegios (EoP) que permite borrar archivos sin los permisos requeridos (próxima corrección).

- Una vulnerabilidad de escritura que permite modificar archivos al manipular el proceso de restauración de una copia de seguridad (CVE-2023-32054, puntuación CVSS: 7.3).

- Una vulnerabilidad de ejecución remota de código (RCE) que permite crear archivos especialmente diseñados para ejecutar código malicioso al extraerlos en cualquier ubicación elegida por el atacante (CVE-2023-36396, puntuación CVSS: 7.8).

- Una vulnerabilidad de DoS que afecta al Explorador de Procesos al lanzar un proceso con un ejecutable cuyo nombre tiene 255 caracteres sin extensión de archivo (CVE-2023-42757).

Conclusión

Esta investigación es única en su clase, explorando cómo problemas conocidos que parecen inofensivos pueden ser explotados para desarrollar vulnerabilidades que suponen un riesgo significativo para la seguridad. Dado que Windows es el sistema operativo de escritorio más utilizado en el mundo, estas vulnerabilidades representan un riesgo considerable para millones de usuarios. La comunidad de ciberseguridad debe estar atenta a estos problemas y trabajar para mitigar estos riesgos, mientras que Microsoft y otros proveedores de software deben abordar estas deficiencias para evitar futuros ataques.