Recientemente se ha descubierto una vulnerabilidad en la última versión de Microsoft Teams, la cual permitiría la introducción de malware en cualquier organización que haga uso de Microsoft Teams con su configuración predeterminada. Lo que se logra mediante la evasión de los controles de seguridad de cara al cliente.

Microsoft Teams se ha convertido, en los últimos tiempos, en uno de los servicios más adoptados por organizaciones como una plataforma de colaboración y comunicación. Este servicio de Microsoft 3645 basado en la nube tiene actualmente 280 millones de usuarios activos, mensualmente, lo que lo convierte en un objetivo deseado para los actores maliciosos.

Debido a esta popularidad de estos servicios, integrantes de Jumpsec han conducido una investigación que resulto en el descubrimiento de una vulnerabilidad que permitiría a cualquier usuario con una cuenta de Microsoft alcanzar “arrendamientos Exteriores”, lo cual hace referencia a cualquier negocio u organización que haga uso de Microsoft Teams.

El ataque

El ataque precisa que Microsoft Teams se encuentre ejecutándose con la configuración predeterminada, lo que permite la comunicación con cuentas de Microsoft Teams ajenas a la compañía, este puente de comunicación por sí mismo, puede resultar suficiente para la ejecución de ataques de ingeniería social o phishing, sin embargo, el método que el equipo encontró resulta ser más poderoso debido a que permite el envío de payload directamente al inbox objetivo.

Microsoft Teams cuenta con protecciones del lado del cliente para bloquear la entrega de archivos desde cuentas de inquilinos externos, sin embargo, según lo expuesto por el equipo, existe una manera de evitar esta restricción, mediante el cambio interno y externo del ID del destinatario en la solicitud POST de un mensaje, por lo que el sistema se ve engañado y toma a un usuario externo como un usuario interno.

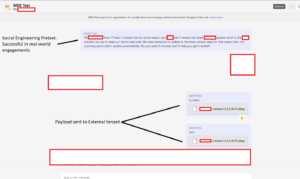

En palabras de Jumpsec Labs, “”Cuando se envía la carga útil de esta forma, en realidad se aloja en un dominio de Sharepoint y el objetivo la descarga desde allí. Sin embargo, aparece en la bandeja de entrada del destinatario como un archivo, no como un enlace”. Al momento de poner a prueba la técnica descrita, los investigadores fueron capaces de enviar de manera exitosa un payload de comando y control en la bandeja de entrada de la organización objetivo.

La gravedad de este ataque radica en su habilidad de eludir medidas de seguridad existentes pudiendo también engañar a los usuarios capacitados para la detección de phishing, lo que permite a los atacantes una manera bastante simple de infectar cualquier organización que utilice Microsoft Teams con la configuración predeterminada.

Otra opción para el atacante es registrar un dominio similar al de la organización objetivo, en Microsoft 365, ya que, en este caso, los mensajes parecerías que provienen de alguien dentro de la propia organización y no alguna otra, externa, lo que potenciaría la posibilidad de que los usuarios descarguen estos archivos maliciosos. Esta vulnerabilidad posee un enorme alcance potencial, y podría ser utilizado por los actores maliciosos para eludir controles de seguridad de entrega de payloads, tradicionales,

Si bien, el descubrimiento se reporto a Microsoft, estos mencionaron que este problema no era algo que ellos consideraran, requiriera un arreglo inmediato. La acción recomendada para las organizaciones que utilizan Microsoft Teams y no necesitan mantener una comunicación regular con los inquilinos externos es desactivar esta función desde “Centro de administración de Microsoft Teams > Acceso externo.”