El grupo de actores maliciosos denominado Lazarus, ha sido visto dirigiendo ataques contra versiones vulnerables de Servidores IIS de Microsoft, como parte de un acceso inicial para una posterior liberación de malware, en los sistemas atacados.

Investigaciones recientes de ASEC han confirmado que el grupo conocido como Lazarus realiza ataques contra servidores web Windows IIS. Por lo regular, los atacantes realizan escaneos que permiten localizar servidores web con versiones vulnerables. Al ser identificados y mediante la utilización de vulnerabilidades, realizan la instalación de un web Shell, o bien, ejecutan código malicioso.

Estos ataques y comportamientos maliciosos son conducidos por w3wp.exe, un proceso de servidores web IIS. Los atacantes hacen uso de una gestión pobre, o servidores vulnerables como su ruta inicial de violación de los sistemas, antes de ejecutar sus comandos maliciosos.

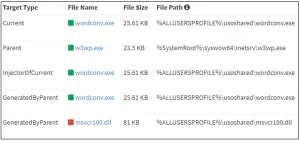

Los actores maliciosos implantan un DLL malicioso denominado msvcr100.dll en la misma ruta de folder, como lo haría una aplicación normal, (Wordconv.exe) a través del proceso de servidor web IIS de Windows, denominado w3wp.exe. posterior a esto, los actores maliciosos ejecutan la aplicación normal, para iniciar la ejecución del DLL malicioso.

La carga lateral DLL, al igual que secuestro del orden de búsqueda DLL, hace referencia a la ejecución de proxy de un DLL rogué, a través de un binario benigno plantado en el mismo directorio. el uso de la técnica de carga lateral DLL por parte del grupo Lazarus, para ejecutar malware, ha sido confirmada varias veces. El grupo malicioso ha estado, continuamente, cambiando el nombre de proceso normal utilizado en la técnica de cara lateral.

INfiltración inicial

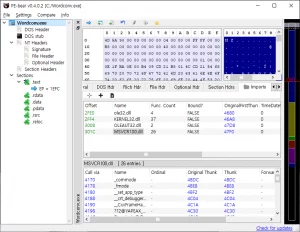

Mediante el proceso w3wp.exe de servidor web IIS de Windows, los atacantes crean Wordconv.exe. msvcr100.dll y msvcr100.dat. El archivo Msvcr100.dll se encuentra contenido en la lista DLL importada de Wordconv.exe, de manera que el primer archivo DLL que es cargado cuando Wordconv.exe es ejecutado, es determinado por la prioridad de búsqueda DLL del sistema operativo. Como consecuencia, el archivo malicioso msvcr100.dll es ejecutado en la memoria del proceso Wordconv.exe.

La funcionalidad de msvcr100.dll involucra descifrar un archivo PE codificado el cual es ejecutado en la memoria. Para posteriormente, realizar la función de borrado del módulo DLL malicioso El malware parece ser una variante de un artefacto similar descubierto por ASEC el año pasado, el cual actuaba como un backdoor para comunicarse con un servidor controlado por el atacante.

Seguido de la infiltración inicial, el atacante establece un punto de apoyo, antes de la creación de malware adicional, (diagn.dll) a través de la explotación de un plugin de código abierto de Notepad++ llamado Quick Color Picker. Y así entregar malware adicional, con la finalidad de facilitar el robo de credenciales y movimiento lateral.

El archivo diagn.dll es el responsable de recibir el archivo PE codificado, antes de utilizar una clave codificada internamente para descifrar la información y ejecutar el archivo PE, en la memoria. El comportamiento del archivo PE es desconocido ya que la información del archivo PE no puedo ser colectada, sin embargo, un registro del actor de amenazas fue confirmado, accediendo al espacio de la memoria del proceso Isass.exe a través de este módulo.

Movimiento lateral

Luego de adquirir las credenciales del sistema, el atacante lleva a cabo un reconocimiento interno, antes de usar un acceso remoto mediante el puerto 3389, y así realizar movimiento lateral, en la red de la víctima. Posterior a esta actividad maliciosa, no se tiene registro de actividades subsecuentes.

Actualmente el grupo de actores maliciosos Lazarus, es uno de los más peligrosos, pues se encuentra realizando ataques activamente alrededor de todo el mundo. Por lo que se espera que los responsalbes de seguridad de organizaciones deben utilizar la gestión de superficie de ataques para así, identificar los activos que pueden estar expuestos a estos atacantes, a su vez que se debe practicar la precaución, aplicando los últimos parches e seguridad, de manera continua.

Indicadores de Compromiso

| Indicador | descripción |

| Ruta del archivo DLL de carga lateral | C:\ProgramData\USOShared\Wordconv.exe |

| Ruta del archivo DLL de carga lateral | C:\ProgramData\USOShared\msvcr100.dll |

| MD5 | e501bb6762c14baafadbde8b0c04bbd6 |

| MD5 | 228732b45ed1ca3cda2b2721f5f5667c |

| MD5 | 47d380dd587db977bf6458ec767fee3d |

| MD5 | 4d91cd34a9aae8f2d88e0f77e812cef7 |