La actualización Patch Tuesday de Microsoft para marzo de 2023 se está implementando con correcciones para un conjunto de 80 fallas de seguridad, dos de las cuales han sido objeto de explotación activa en la naturaleza.

Ocho de los 80 errores están clasificados como críticos, 71 están clasificados como importantes y uno está clasificado como moderado en gravedad. Las actualizaciones se suman a 29 fallas que el gigante tecnológico corrigió en su navegador Edge basado en Chromium en las últimas semanas.

Las dos vulnerabilidades que han sido objeto de ataques activos incluyen una falla de escalada de privilegios de Microsoft Outlook (CVE-2023-23397, puntuación CVSS: 9.8) y una omisión de la característica de seguridad de Windows SmartScreen (CVE-2023-24880, puntuación CVSS: 5.1).

CVE-2023-23397 se “activa cuando un atacante envía un mensaje con una propiedad MAPI extendida con una ruta UNC a un recurso compartido SMB (TCP 445) en un servidor controlado por un actor de amenazas”, dijo Microsoft en un aviso independiente.

Un actor de amenazas podría aprovechar este error enviando un correo electrónico especialmente diseñado, activándolo automáticamente cuando el cliente de Outlook para Windows lo recupera y procesa. Como resultado, esto podría conducir a la explotación sin requerir ninguna interacción del usuario y antes incluso de que el mensaje se vea en el Panel de vista previa.

Microsoft lanzo los parches para mitigar estas vulnerabilidades y recomienda

- Agrega usuarios al Grupo de Seguridad de Usuarios Protegidos, el cual evita el uso de NTLM como mecanismo de autenticación. Realizar esta mitigación hace que la solución de problemas sea más fácil que otros métodos de deshabilitar NTLM. Considera usarlo para cuentas de alto valor, como los administradores de dominio, cuando sea posible. Por favor, ten en cuenta: esto puede causar impacto en aplicaciones que requieren NTLM, sin embargo, los ajustes se revertirán una vez que el usuario sea eliminado del Grupo de Seguridad de Usuarios Protegidos. Por favor, consulta el Grupo de Seguridad de Usuarios Protegidos para obtener más información.

- Bloquea la salida TCP 445/SMB desde tu red utilizando un firewall de perímetro, un firewall local y a través de tus ajustes de VPN. Esto evitará el envío de mensajes de autenticación NTLM a recursos de archivos remotos.

Actualizaciones de seguridad

| Release Date | Product | Impact | Max Severity | Article | Download | Build Number | Details |

| Mar 14, 2023 | Microsoft Outlook 2016 (64-bit edition) | Elevation of Privilege | Critical | 5002254 | Security Update | 16.0.5387.1000 | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Outlook 2013 Service Pack 1 (32-bit editions) | Elevation of Privilege | Critical | 5002265 | Security Update | 15.0.5537.1000 | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Outlook 2013 RT Service Pack 1 | Elevation of Privilege | Critical | 5002265 | Security Update | 15.0.5537.1000 | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Outlook 2013 Service Pack 1 (64-bit editions) | Elevation of Privilege | Critical | 5002265 | Security Update | 15.0.5537.1000 | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Office 2019 for 32-bit editions | Elevation of Privilege | Critical | Click to Run | Security Update | https://aka.ms/OfficeSecurityReleases | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft 365 Apps for Enterprise for 32-bit Systems | Elevation of Privilege | Critical | Click to Run | Security Update | https://aka.ms/OfficeSecurityReleases | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Office 2019 for 64-bit editions | Elevation of Privilege | Critical | Click to Run | Security Update | https://aka.ms/OfficeSecurityReleases | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft 365 Apps for Enterprise for 64-bit Systems | Elevation of Privilege | Critical | Click to Run | Security Update | https://aka.ms/OfficeSecurityReleases | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Office LTSC 2021 for 64-bit editions | Elevation of Privilege | Critical | Click to Run | Security Update | https://aka.ms/OfficeSecurityReleases | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Outlook 2016 (32-bit edition) | Elevation of Privilege | Critical | 5002254 | Security Update | 16.0.5387.1000 | CVE-2023-23397 |

| Mar 14, 2023 | Microsoft Office LTSC 2021 for 32-bit editions | Elevation of Privilege | Critical | Click to Run | Security Update | https://aka.ms/OfficeSecurityReleases | CVE-2023-23397 |

Microsoft acreditó al Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) por informar la falla, y agregó que está al tanto de los “ataques dirigidos limitados” montados por un actor de amenazas con sede en Rusia contra el gobierno, el transporte, la energía y los sectores militares en Europa.

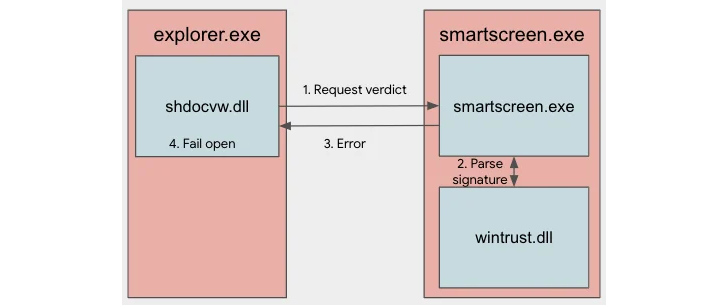

CVE-2023-24880, por otro lado, se refiere a una falla de derivación de seguridad que podría explotarse para evadir las protecciones Mark-of-the-Web (MotW) al abrir archivos no confiables descargados de Internet.

También es la consecuencia de un parche estrecho lanzado por Microsoft para resolver otro error de derivación de SmartScreen (CVE-2022-44698, puntuación CVSS: 5.4) que salió a la luz el año pasado y que fue explotado por actores motivados financieramente para entregar el ransomware Magniber.

“Los proveedores a menudo lanzan parches estrechos, creando una oportunidad para que los atacantes iteren y descubran nuevas variantes”, dijo el investigador de Google Threat Analysis Group (TAG) Benoit Sevens en un informe.

“Debido a que no se abordó la causa raíz detrás de la omisión de seguridad SmartScreen, los atacantes pudieron identificar rápidamente una variante diferente del error original”.

TAG dijo que observó más de 100,000 descargas de archivos MSI maliciosos firmados con la firma Authenticode mal formada desde enero de 2023, lo que permite al adversario distribuir el ransomware Magniber sin generar ninguna advertencia de seguridad. La mayoría de esas descargas se han asociado con usuarios en Europa.

La revelación se produce cuando la Agencia de Seguridad de Ciberseguridad e Infraestructura de los Estados Unidos (CISA) agregó las dos fallas al catálogo de vulnerabilidades explotadas conocidas (KEV) y anunció un nuevo programa piloto que tiene como objetivo advertir a las entidades de infraestructura crítica sobre “vulnerabilidades comúnmente asociadas con la explotación de ransomware conocida”.

Microsoft también ha cerrado una serie de fallos críticos de ejecución remota de código que afectan a la pila de protocolos HTTP (CVE-2023-23392, puntuación CVSS: 9,8), Protocolo de mensajes de control de Internet (CVE-2023-23415, puntuación CVSS: 9,8) y Tiempo de ejecución de llamadas a procedimiento remoto (CVE-2023-21708, puntuación CVSS: 9,8).

Otras menciones notables incluyen parches para cuatro errores de escalada de privilegios identificados en el kernel de Windows, 10 fallas de ejecución remota de código que afectan a Microsoft PostScript y PCL6 Class Printer Driver, y una vulnerabilidad de suplantación de WebView2 en el navegador Edge.

Microsoft también corrigió dos fallas de divulgación de información en OneDrive para Android (CVE-2023-24882 y CVE-2023-24923, puntuaciones CVSS: 5.5), una vulnerabilidad de suplantación de identidad en Office para Android (CVE-2023-23391, puntuación CVSS: 5.5), un error de omisión de seguridad en OneDrive para iOS (CVE-2023-24890, puntuación CVSS: 4.3) y un problema de escalada de privilegios en OneDrive para macOS (CVE-2023-24930, puntuación CVSS: 7.8).

Completan la lista parches para dos vulnerabilidades de alta gravedad en la especificación de la biblioteca de referencia del Módulo de plataforma segura (TPM) 2.0 (CVE-2023-1017 y CVE-2023-1018, puntuaciones CVSS: 8.8) que podrían conducir a la divulgación de información o a la escalada de privilegios.

Parches de software de otros proveedores

Además de Microsoft, las actualizaciones de seguridad también han sido lanzadas por otros proveedores desde principios de mes para rectificar varias vulnerabilidades, que incluyen:

- Adobe

- Androide

- Manzana

- Redes de Aruba

- Cisco

- Citrix

- CODESIAS

- Dell

- Drupal

- F5

- Fortinet

- GitLab

- Google Chrome

- IBM

- Jenkins

- Lenovo-

- Distribuciones Linux Debian, Oracle Linux, Red Hat, SUSE y Ubuntu

- MediaTek

- Mozilla Firefox, Firefox ESR y Thunderbird

- NETGEAR

- NVIDIA

- Qualcomm

- Samba

- Samsung

- SAVIA

- Schneider Electric

- Siemens

- SonicWall

- Sophos

- Synology

- Trend Micro

- Veeam

- Zoho, y

- Zoom