Cisco Talos ha identificado una campaña en curso desde febrero de 2024, dirigida por el actor de amenazas CoralRaider, que distribuye tres infostealers conocidos: Cryptbot, LummaC2 y Rhadamanthys. La campaña incluye métodos sofisticados para evadir sistemas de seguridad y afectar a víctimas en múltiples países.

Técnica de Infección

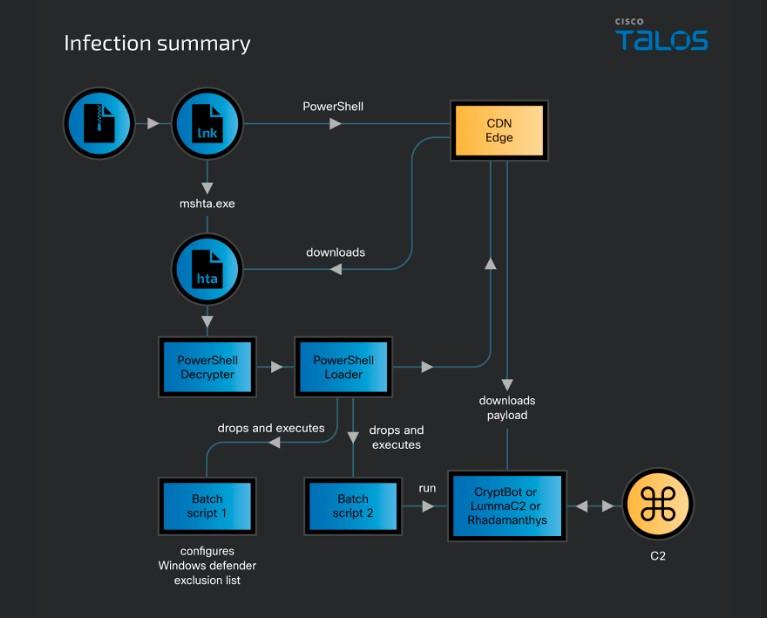

La campaña comienza con un archivo LNK (acceso directo de Windows) descargado mediante un enlace engañoso. Este archivo ejecuta un comando PowerShell que descarga y ejecuta un archivo HTML malicioso (HTA). Este HTA contiene scripts para descargar más contenido malicioso y eventualmente instalar uno de los infostealers mencionados.

Uso de CDN y Anti-Evasión

El actor de amenazas utiliza una red de distribución de contenido (CDN) para alojar y distribuir sus archivos maliciosos, evitando la detección y minimizando el tiempo de respuesta. El método también incluye técnicas avanzadas de evasión, como el uso del “FoDHelper” para ejecutar scripts con privilegios elevados y eludir las advertencias de Control de Acceso de Usuario (UAC) de Windows.

Carga Útil y Funcionalidad Maliciosa

La campaña distribuye tres infostealers diferentes, cada uno con capacidades únicas:

Cryptbot: Diseñado para robar credenciales de navegadores, wallets de criptomonedas y cookies. También puede hacer capturas de pantalla y modificar configuraciones para evitar detección.

LummaC2: Un infostealer que roba información del sistema, incluyendo datos de Discord y otras plataformas. Usa algoritmos de cifrado para comunicarse con sus servidores de Comando y Control (C2).

Rhadamanthys: Utiliza un ejecutable Python como cargador, que inyecta el código malicioso en procesos específicos. Roba datos sensibles del sistema y ejecuta shellcodes para acciones adicionales.

Impacto Geográfico

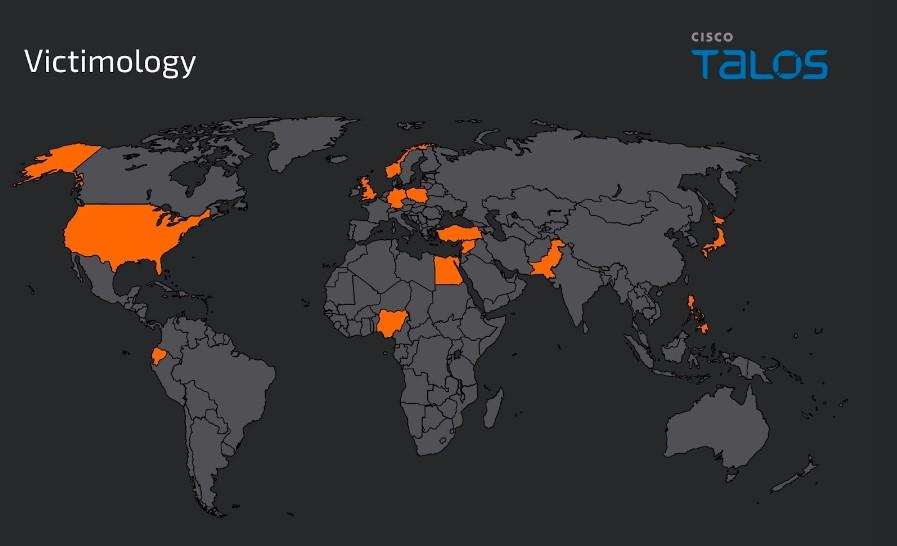

La campaña afecta a víctimas en varios países, incluidos Estados Unidos, Nigeria, Pakistán, Ecuador, Alemania, Egipto, Reino Unido, Polonia, Filipinas, Noruega, Japón, Siria y Turquía. Los atacantes utilizan técnicas de phishing para distribuir enlaces maliciosos, a menudo disfrazados como archivos de películas para atraer a las víctimas.

Recomendaciones de Seguridad

Para protegerse contra estas amenazas, las empresas deben implementar soluciones de seguridad robustas y monitorear actividades sospechosas en sus redes. Cisco ofrece una gama de productos y servicios para ayudar a prevenir, detectar y responder a ataques como este. Entre ellos, Cisco Secure Endpoint, Cisco Secure Web Appliance y Cisco Secure Email, que pueden bloquear intentos de phishing y malware.

Para obtener más información sobre cómo proteger su empresa contra estas amenazas, puede explorar las soluciones de seguridad de Cisco y probar sus productos de forma gratuita para evaluar su eficacia.

Conclusión

La actividad de CoralRaider representa una amenaza significativa para las organizaciones de todo el mundo. Al usar técnicas sofisticadas para evadir la detección y distribuir múltiples malware, es esencial que las empresas permanezcan alertas y adopten medidas de seguridad proactivas para proteger sus datos y activos.