Los analistas de amenazas de AquaSec han detectado signos de actividad de TeamTNT en sus honeypots desde principios de septiembre, lo que les lleva a creer que el notorio grupo de hackers ha vuelto a la acción.

TeamTNT anunció que se retiraría en noviembre de 2021 y, de hecho, la mayoría de las observaciones asociadas desde entonces involucraron restos de infecciones pasadas, como scripts automatizados, pero no nuevas cargas útiles.

Sin embargo, los ataques recientes tienen varias firmas vinculadas a TeamTNT y se basan en herramientas implementadas previamente por la pandilla, lo que indica que es probable que el actor de amenazas esté regresando.

Los investigadores observaron que se usaban tres tipos de ataques en los supuestamente nuevos ataques de TeamTNT, y el más interesante era usar el poder computacional de los servidores secuestrados para ejecutar solucionadores de cifrado de Bitcoin.

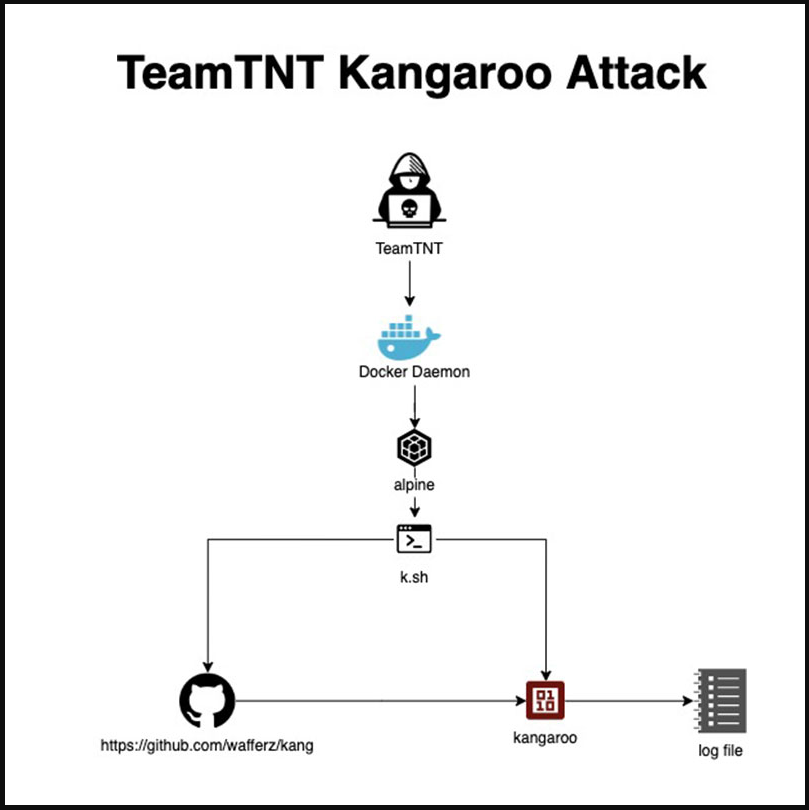

Denominado “el ataque Kangaroo”, debido al uso del solucionador WIF Kangaroo de Pollard, el ataque busca Docker Daemons vulnerables, implementa una imagen de AlpineOS, suelta un script (“k.sh”) y, finalmente, obtiene el solucionador de GitHub.

El algoritmo de solución ECDLP (problema de logaritmo discreto de curva elíptica) de intervalo de canguro de Pollard es un intento de romper el cifrado SECP256K1 utilizado en la criptografía de clave pública de Bitcoin.

“[El algoritmo] está diseñado para ejecutarse de manera distribuida, ya que el algoritmo divide la clave en fragmentos y los distribuye a varios nodos (servidores atacados), recopilando los resultados que luego se escriben localmente en un archivo de texto”, explica AquaSec .

Si bien se espera que la computación cuántica rompa el cifrado de Bitcoin existente en algún momento en el futuro, se considera imposible lograrlo con las máquinas actuales, pero TeamTNT parece estar dispuesto a probar la teoría de todos modos utilizando los recursos de otras personas.

Posiblemente, los actores de amenazas simplemente están experimentando con nuevas rutas de ataque, despliegue de carga útil y evadiendo la detección mientras realizan operaciones intensivas en los sistemas capturados, con el ataque Kangaroo marcando todos los requisitos.

Los otros ataques observados por AquaSec son similares a las operaciones anteriores de TeamTNT, pero ahora presentan algunas características novedosas.

El “Ataque Cronb” utiliza rootkits documentados, trabajos cron para la persistencia, criptomineros para obtener ganancias y herramientas para el movimiento lateral. El elemento novedoso es la aparición de nuevas direcciones de infraestructura C2 y un intercambio de datos más elaborado.

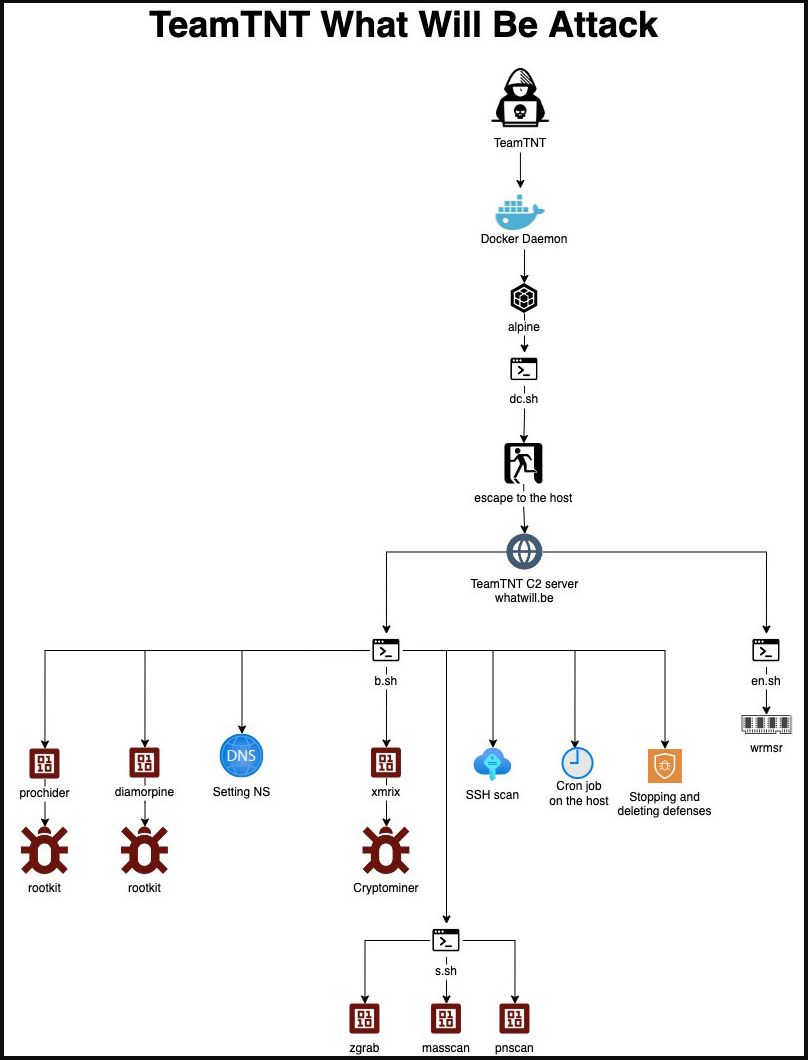

El ataque “What Will Be” se dirige a Docker Daemons con un archivo de shell que arroja imágenes de Alpine nuevamente, explotando una vulnerabilidad para escapar del contenedor al host.

A continuación, los intrusos descargan y ejecutan scripts adicionales, rootkits y un criptominero, mientras que también agregan cronjobs y realizan escaneos SSH en la red.

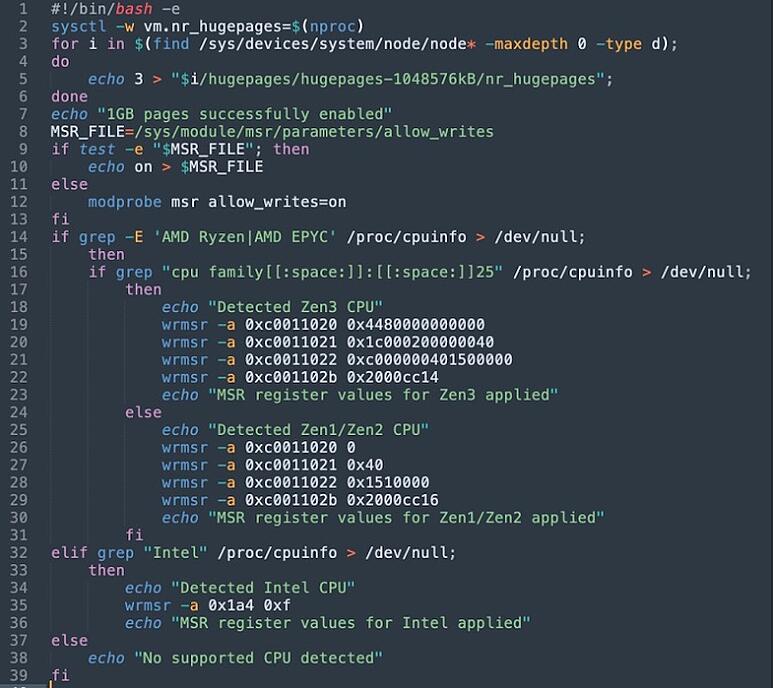

Un nuevo truco en este ataque se introduce a través de esos scripts, lo que permite a los actores de amenazas optimizar el rendimiento de la criptominería modificando los registros específicos del modelo de CPU para la arquitectura.

Ya sea que TeamTNT realice estos ataques o alguien más, las organizaciones deben aumentar su seguridad en la nube, fortalecer la configuración de Docker y aplicar todas las actualizaciones de seguridad disponibles antes de que sea demasiado tarde.