El notorio malware Emotet, en su regreso después de un breve paréntesis, ahora se distribuye a través de archivos adjuntos de correo electrónico de Microsoft OneNote en un intento de eludir las restricciones de seguridad basadas en macros y comprometer los sistemas.

Emotet, vinculado a un actor de amenazas rastreado como Gold Crestwood, Mummy Spider o TA542, sigue siendo una amenaza potente y resistente a pesar de los intentos de las fuerzas del orden para derribarla.

Un derivado del gusano bancario Cridex, que posteriormente fue reemplazado por Dridex casi al mismo tiempo que GameOver Zeus fue interrumpido en 2014, Emotet se ha convertido en una “plataforma monetizada para que otros actores de amenazas ejecuten campañas maliciosas en un modelo de pago por instalación (PPI), lo que permite el robo de datos confidenciales y la extorsión de rescate”.

Si bien las infecciones de Emotet han actuado como un conducto para entregar Cobalt Strike, IcedID, Qakbot, Quantum ransomware y TrickBot, su regreso a fines de 2021 fue facilitado por medio de TrickBot.

“Emotet es conocido por largos períodos de inactividad, que a menudo ocurren varias veces al año, donde la botnet mantiene un estado estable pero no entrega spam o malware”, señala Secureworks en su perfil del actor.

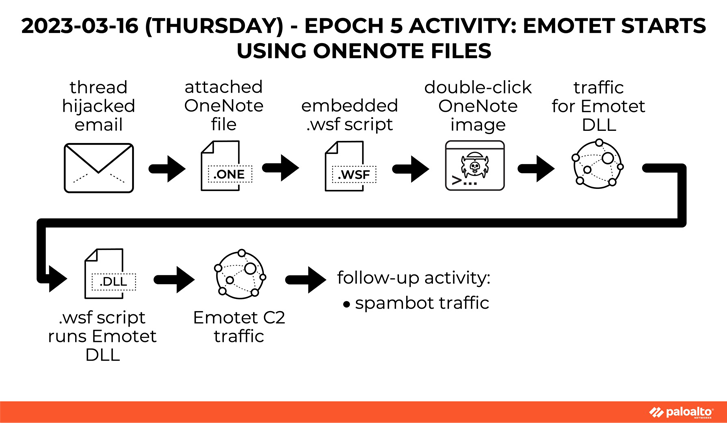

El malware dropper se distribuye comúnmente a través de correos electrónicos no deseados que contienen archivos adjuntos maliciosos. Pero con Microsoft tomando medidas para bloquear macros en archivos descargados de Office, los archivos adjuntos de OneNote han surgido como una vía alternativa atractiva.

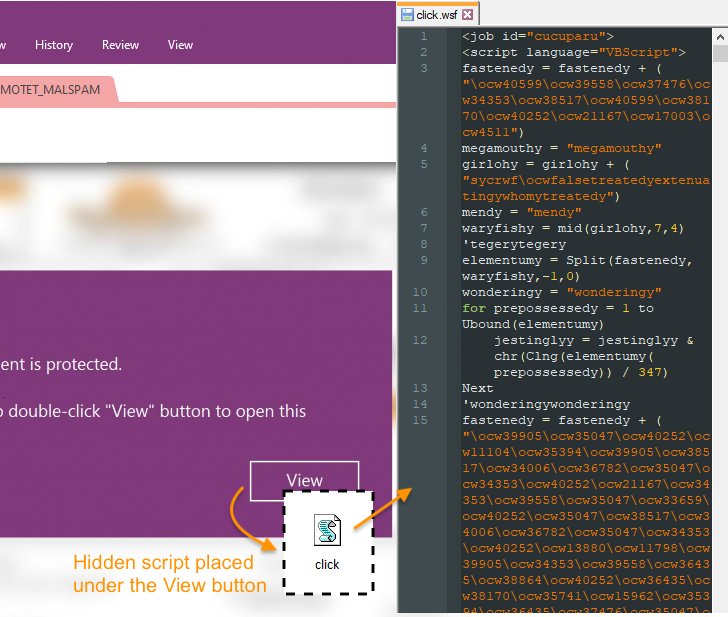

“El archivo de OneNote es simple pero efectivo para los usuarios de ingeniería social con una notificación falsa que indica que el documento está protegido”, reveló Malwarebytes en una nueva alerta. “Cuando se les indica que hagan doble clic en el botón Ver, las víctimas inadvertidamente harán doble clic en un archivo de script incrustado”.

El archivo de script de Windows (WSF) está diseñado para recuperar y ejecutar la carga binaria de Emotet desde un servidor remoto. Hallazgos similares han sido repetidos por Cyble, IBM X-Force y Palo Alto Networks Unit 42.

Dicho esto, Emotet todavía continúa utilizando documentos con trampas explosivas que contienen macros para entregar la carga maliciosa, empleando señuelos de ingeniería social para atraer a los usuarios a permitir que las macros activen la cadena de ataque.

Se ha observado que tales documentos aprovechan una técnica llamada bomba de descompresión para ocultar un archivo muy grande (más de 550 MB) dentro de los archivos adjuntos ZIP para volar bajo el radar, según múltiples informes de Cyble, Deep Instinct, Hornetsecurity y Trend Micro.

Esto se logra rellenando 00 bytes al final del documento para inflar artificialmente el tamaño del archivo a fin de superar las limitaciones impuestas por las soluciones antimalware.

El último desarrollo es una señal de la flexibilidad y agilidad de los operadores en el cambio de tipos de accesorios para la entrega inicial para evadir las firmas de detección. También se produce en medio de un aumento en los actores de amenazas que utilizan documentos de OneNote para distribuir una amplia gama de malware como AsyncRAT, Icedid, RedLine Stealer, Qakbot y XWorm.

Según Trellix, la mayoría de las detecciones maliciosas de OneNote en 2023 se han reportado en los Estados Unidos, Corea del Sur, Alemania, Arabia Saudita, Polonia, India, el Reino Unido, Italia, Japón y Croacia, con la fabricación, la alta tecnología, las telecomunicaciones, las finanzas y la energía emergiendo como los principales sectores objetivo.