El equipo de Google Cloud Threat Intelligence tiene reglas YARA de código abierto y una colección VirusTotal de indicadores de compromiso (IOC) para ayudar a los defensores a detectar componentes de Cobalt Strike en sus redes.

Los equipos de seguridad también podrán identificar las versiones de Cobalt Strike implementadas en su entorno utilizando estas firmas de detección.

“Estamos lanzando a la comunidad un conjunto de reglas YARA de código abierto y su integración como una colección de VirusTotal para ayudar a la comunidad a marcar e identificar los componentes de Cobalt Strike y sus respectivas versiones”, dijo Greg Sinclair, ingeniero de seguridad de Google Cloud Threat Intelligence.

“Decidimos que detectar la versión exacta de Cobalt Strike era un componente importante para determinar la legitimidad de su uso por parte de actores no maliciosos, ya que los actores de amenazas han abusado de algunas versiones”.

Esto permite una mejor detección de actividad maliciosa al enfocarse en versiones no actuales de Cobalt Strike (versiones potencialmente filtradas y descifradas), ya que ayuda a diferenciar más fácilmente entre implementaciones legítimas y aquellas controladas por actores de amenazas.

Como explicó Google, las versiones descifradas y filtradas de Cobalt Strike son, en la mayoría de los casos, al menos una versión anterior, lo que permitió a la compañía recopilar cientos de muestras de escenarios, plantillas y balizas utilizadas en la naturaleza para construir reglas de detección basadas en YARA con un alto grado de precisión.

“Nuestro objetivo era realizar detecciones de alta fidelidad para permitir identificar la versión exacta de componentes particulares de Cobalt Strike. Siempre que fue posible, construimos firmas para detectar versiones específicas del componente Cobalt Strike”, agregó Sinclair .

Google también ha compartido una colección de firmas de detección para Sliver, un marco de emulación de adversario legítimo y de código abierto diseñado para pruebas de seguridad que también ha sido adoptado por actores malintencionados como una alternativa de Cobalt Strike .

Cobalt Strike (fabricado por Fortra, anteriormente conocido como Help Systems) es una herramienta de prueba de penetración legítima en desarrollo desde 2012. Ha sido diseñada como un marco de ataque para equipos rojos que escanean la infraestructura de sus organizaciones para encontrar vulnerabilidades y brechas de seguridad.

Si bien el desarrollador intenta investigar a los clientes y solo venderá licencias para usos legítimos, los actores de amenazas también han obtenido y compartido copias descifradas de Cobalt Strike a lo largo del tiempo.

Esto ha llevado a Cobalt Strike a convertirse en una de las herramientas más comunes utilizadas en los ataques cibernéticos que podrían conducir al robo de datos y al ransomware.

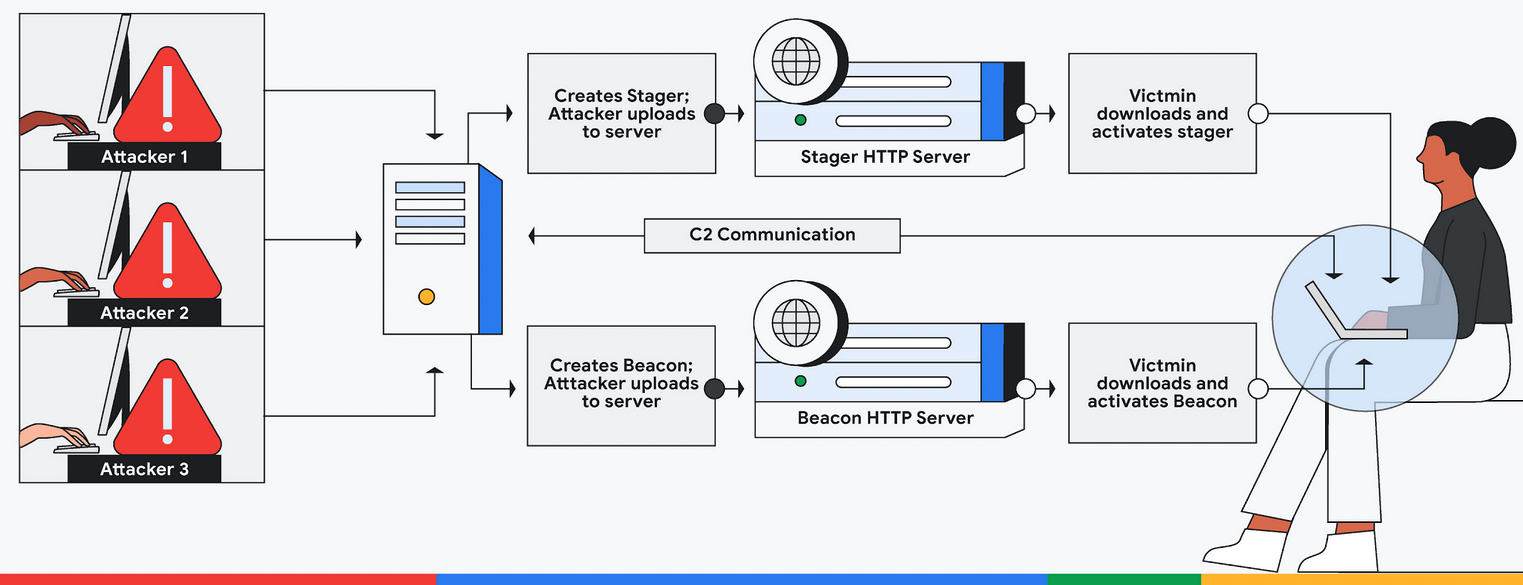

En tales ataques, los actores de amenazas lo utilizan para tareas posteriores a la explotación después de implementar las llamadas balizas que les brindan acceso remoto persistente a los dispositivos comprometidos.

Con la ayuda de balizas desplegadas en las redes de las víctimas, los atacantes pueden acceder a servidores comprometidos para recopilar datos confidenciales o implementar más cargas útiles de malware.

Los investigadores de la firma de seguridad Intezer también revelaron que los actores de amenazas también han desarrollado y han estado usando (desde agosto de 2021) su propia baliza de Linux (Vermilion Strike), compatible con Cobalt Strike, para obtener persistencia y ejecución remota de comandos en dispositivos Windows y Linux.