La Agencia de Seguridad Nacional (NSA) y CISA han emitido una guía sobre cómo proteger la tecnología operativa (OT) y los sistemas de control industrial (ICS) que forman parte de la infraestructura crítica de EE. UU.

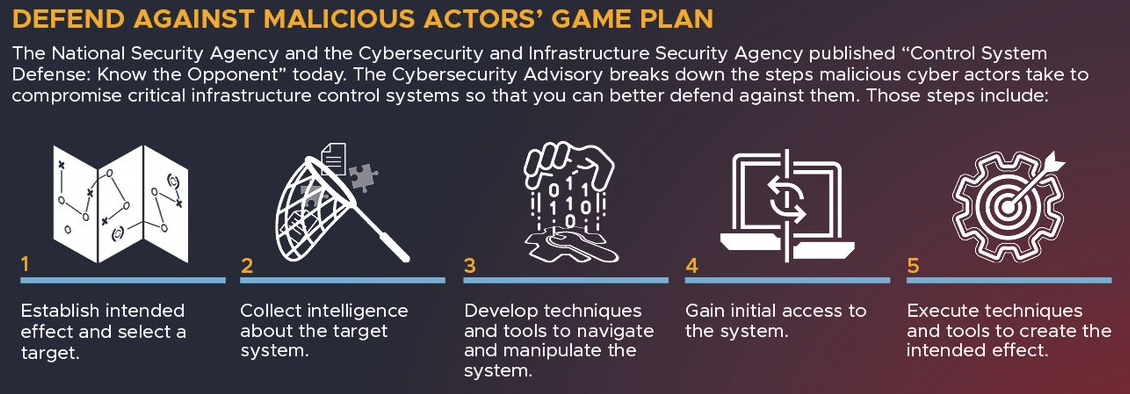

El aviso conjunto comparte información sobre todos los pasos utilizados por los actores maliciosos para comprometer los activos de OT y ICS habilitados para TI que proporcionan una superficie de ataque más grande y destaca las medidas que los profesionales de seguridad pueden tomar para defenderse de ellos.

“Los actores cibernéticos, incluidos los grupos de amenazas persistentes avanzadas (APT), se han dirigido a los sistemas OT/ICS en los últimos años para lograr ganancias políticas, ventajas económicas y posiblemente para ejecutar efectos destructivos. Recientemente, han desarrollado herramientas para escanear, comprometer y controlar dispositivos OT específicos”, dijo la NSA .

El aviso también “señala las crecientes amenazas a los activos de OT e ICS que operan, controlan y monitorean la infraestructura crítica y los procesos industriales del día a día. Los diseños de OT/ICS están disponibles públicamente, al igual que una gran cantidad de herramientas para explotar TI y OT. sistemas”.

En el aviso de hoy, puede encontrar información detallada sobre cómo bloquear los ataques de los actores de amenazas en cada paso, incluidos los intentos de recopilar inteligencia, obtener acceso inicial o implementar y ejecutar herramientas maliciosas en sistemas de infraestructura críticos comprometidos.

Medidas de atenuación

Sin embargo, es posible que algunos defensores no puedan implementar algunas de las estrategias de seguridad recomendadas que podrían ayudar a mitigar muchas tácticas comunes utilizadas para atacar los sistemas de control de infraestructura crítica.

Para ellos, la NSA y la CISA brindan algunas de las mejores prácticas de seguridad para contrarrestar las tácticas, técnicas y procedimientos (TTP) de los adversarios:

- Limite la exposición de la información del sistema : la información operativa y del sistema y los datos de configuración son elementos cruciales de las operaciones de infraestructura crítica. No se puede exagerar la importancia de mantener la confidencialidad de dichos datos.

- Identifique y asegure los puntos de acceso remoto : los propietarios/operadores deben mantener un conocimiento detallado de todos los sistemas instalados, incluidos los puntos de acceso remoto que están, o podrían estar, operando en la red del sistema de control. La creación de un “inventario de conectividad” completo es un paso crítico para asegurar el acceso al sistema.

- Restringir herramientas y secuencias de comandos : limite el acceso a las herramientas y secuencias de comandos de la aplicación del sistema de control y de la red a usuarios legítimos que realizan tareas legítimas en el sistema de control. Eliminar las herramientas y los scripts por completo y parchear los componentes del sistema de control integrado para detectar vulnerabilidades explotables a menudo no es factible. Por lo tanto, aplique cuidadosamente limitaciones de acceso y uso a procesos y componentes particularmente vulnerables para limitar la amenaza.

- Realice auditorías de seguridad periódicas : dicha auditoría tiene como objetivo identificar y documentar las vulnerabilidades, prácticas y procedimientos del sistema que deben eliminarse para mejorar la postura defensiva cibernética y, en última instancia, evitar que los ciberactores maliciosos puedan causar los efectos deseados.

- Implemente un entorno de red dinámico : un pequeño cambio puede contribuir en gran medida a interrumpir el acceso obtenido previamente por un actor malicioso.

“Es vital que los defensores de OT/ICS anticipen los TTP de los actores cibernéticos que combinan la experiencia en TI con los conocimientos de ingeniería”, agregaron las dos agencias federales.

“Los defensores pueden emplear las mitigaciones enumeradas en este aviso para limitar el acceso no autorizado, bloquear herramientas y flujos de datos, y evitar que los actores maliciosos logren los efectos deseados”.

Esfuerzo más amplio del gobierno para asegurar la infraestructura.

El aviso de hoy se basa en la guía anterior de 2021 para detener los ataques maliciosos dirigidos a los sistemas de control de OT y de 2020 sobre cómo defender los activos de OT expuestos a Internet .

Por ejemplo, en julio de 2021, un memorando de seguridad nacional instruyó a CISA y NIST a desarrollar objetivos de desempeño de seguridad cibernética y orientación para propietarios y operadores de infraestructura crítica para ayudar a fortalecer la seguridad de la infraestructura crítica de EE. UU.

En abril, las autoridades de seguridad cibernética de Five Eyes también advirtieron a los defensores de infraestructura crítica en todo el mundo sobre un mayor riesgo de que los grupos de piratería respaldados por Rusia pudieran atacar organizaciones dentro y fuera de las fronteras de Ucrania.

En ese momento, se aconsejó a los defensores de la red que priorizaran la reparación de fallas de seguridad explotadas activamente, brindaran capacitación a los usuarios finales, aplicaran la autenticación de múltiples factores y aseguraran y monitorearan los activos del protocolo de escritorio remoto (RDP).

En enero, el FBI, CISA y la NSA emitieron un aviso conjunto similar , exponiendo múltiples grupos de amenazas rusos (incluidos APT29, APT28 y Sandworm Team) que apuntan a organizaciones de infraestructura crítica de EE. UU.

Puede descargar el PDF aqui.