Una nueva herramienta desarrollada por miembros de la red Team de la marina de los Estados Unidos, denominada TeamsPhisher, permitiría a un atacante aprovechar fallo en Microsoft Teams lo que le permitiría evadir las restricciones de archivos que provienen desde fuera de la organización objetivo.

TeamsPhisher aprovecha una falla en Microsoft Teams descubierto el mes pasado por el equipo de JumpSec, estos explicaban como, de manera sencilla, un atacante fuera de una organización podría eludir las restricciones de envío de archivos de Microsoft Teams para distribuir malware desde una cuenta externa.

Este es posible mediante la manipulación de las peticiones web de los equipos para alterar el destinatario de un mensaje con un archivo adjunto. TeamsPhisher es una herramienta basada en Phyton que permite un ataque completamente automatizado.

TeamsPhisher aprovecha lo expuesto por Jumsec, la incorporación de otra técnica, en su momento divulgada por Andrea Santese y la herramienta TeamsEnum, elaborada por Bastian Kanbach, el cual, como hace alusión su nombre, permite la enumeración de usuarios de Microsoft Teams. que permite encontrar los usuarios existentes y su estado en línea.

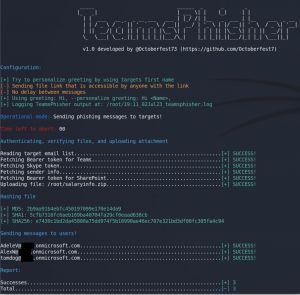

Según lo indica el equipo detrás de TeamsPhisher, “Proporcione a TeamsPhisher un archivo adjunto, un mensaje y una lista de usuarios de Teams objetivo. Subirá el archivo adjunto al Sharepoint del remitente, y luego iterará a través de la lista de objetivos”.

En la primera fase del ataque, TeamsPhisher verifica la existencia del usuario objetivo, así como la capacidad de este de recibir mensajes externos, seguidamente, crea un nuevo hilo con el destinatario y le envía un mensaje con un enlace adjunto de Sharepoint. El hilo aparece en la interfaz Teams del remitente para una posible interacción manual.

Entre otros requerimientos, TeamsPhisher requiere que los usuarios dispongan de una cuenta Microsoft Business, con una licencia válida de Teams y Sharepoint, lo que no es algo nada inusual entre las grandes compañías u organizaciones.

Entre las capacidades de TeamsPhisher, se encuentra el de proveer al usuario de un modo de previsualización con la finalidad de que el usuario pueda verificar la apariencia del mensaje desde la perspectiva del receptor, así como la lista de objetivos.

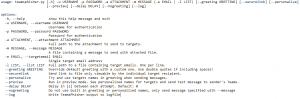

Entre los argumentos que necesita TeamsPhisher para un ataque exitoso, podemos encontrar:

- Username (-u): nombre de usuario de la cuenta de Microsoft desde donde se enviarán los correos.

- Password (-p): contraseña de la cuenta antes mencionada, Si contiene caracteres especiales, puede ser útil encerrarlo todo entre comillas simples.

- Attachmente (-a): el archivo que se desea enviar al usuario objetivo, el cual se cargará en el Sharepoint de la cuenta remitente y se compartirá un enlace a través de Teams.

- Message (-m): mensaje de texto que debería acompañar al archivo adjunto.

- Email/List (-e/-l): ya sea un email objetivo específico, o bien un archivo que contenga un listado de emails objetivo.

Otras características y argumentos opcionales de TeamsPhisher podrían conducir a un ataque más optimo. Incluyen el envío de enlaces de archivos seguros que sólo pueden ser vistos por el destinatario, la especificación de un retraso entre las transmisiones de mensajes para eludir la limitación de velocidad, y la escritura de salidas a un archivo de registro.

Como se menciono al inicio de la nota, TeamsPhisher toma inspiración, principalmente en el defecto presentado por el equipo de Jumpsec, los cuales, hicieron un llamado a Microsoft presentando dicho problema, a lo cual la empresa respondió, comentando en palabras sencillas, que el problema no cumplía los requisitos para un servicio inmediato.

Si bien la herramienta fue diseñada para operaciones de red team autorizadas, esta se encuentra publica, lo que indicaría que cualquier atacante podría hacer uso de esta y afectar a organizaciones que cumplan con los requisitos de la herramienta para conducir el ataque. Mientras tanto, Microsoft no ha presentado alguna solución o troubleshooting.