Descubrimiento de Vulnerabilidad

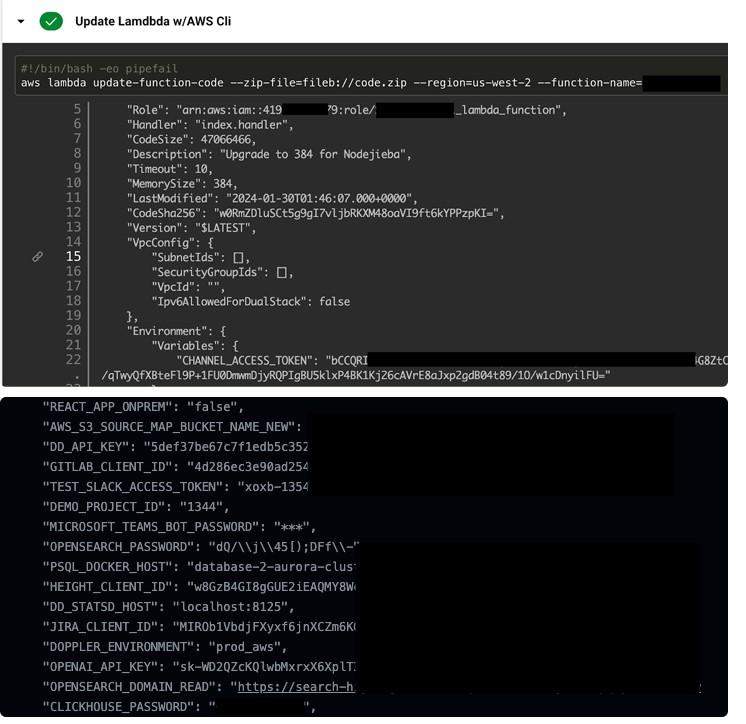

Nuevas investigaciones en ciberseguridad han revelado que las herramientas de interfaz de línea de comandos (CLI) de Amazon Web Services (AWS) y Google Cloud pueden exponer credenciales sensibles en los registros de construcción, lo que representa riesgos significativos para las organizaciones.

La Vulnerabilidad LeakyCLI

La firma de seguridad en la nube Orca ha identificado esta vulnerabilidad, apodada LeakyCLI, que puede permitir la exposición de información sensible, como tokens de acceso, a través de los registros de GitHub Actions, CircleCI, TravisCI y Cloud Build.

Declaraciones de los Investigadores

Roi Nisimi, investigador en seguridad, explicó: “Algunos comandos en Azure CLI, AWS CLI y Google Cloud CLI pueden exponer información sensible en forma de variables de entorno, que pueden ser recopiladas por adversarios cuando son publicadas por herramientas como GitHub Actions”.

Acciones Tomadas por Microsoft

Microsoft ha abordado el problema como parte de las actualizaciones de seguridad lanzadas en noviembre de 2023, asignándole el identificador CVE-2023-36052 (puntuación CVSS: 8.6).

Respuestas de Amazon y Google

A diferencia de Microsoft, tanto Amazon como Google consideran este comportamiento como esperado, requiriendo que las organizaciones tomen medidas para evitar el almacenamiento de secretos en variables de entorno y en su lugar utilicen un servicio dedicado de almacenamiento de secretos, como AWS Secrets Manager o Google Cloud Secret Manager.

Recomendaciones de SeguridadGoogle también recomienda el uso de la opción “–no-user-output-enabled” para suprimir la impresión de la salida de comandos en la terminal estándar.

Conclusiones

Si los actores maliciosos obtienen acceso a estas variables de entorno, podrían potencialmente acceder a información sensible, como contraseñas, nombres de usuario y claves, lo que les permitiría acceder a cualquier recurso del repositorio. Es esencial que las organizaciones sean conscientes de esta amenaza y tomen medidas adecuadas para proteger sus datos y recursos.

Esta vulnerabilidad destaca la importancia de la seguridad en las operaciones de desarrollo y la necesidad de una gestión adecuada de credenciales en entornos de desarrollo y construcción.