En un informe recién publicado, investigadores de Palo Alto Networks Unit 42 han revelado una preocupante tendencia en el mundo de la ciberseguridad: una nueva oleada de ataques de phishing que tiene como objetivo a más de 100 organizaciones en la Unión Europea y Estados Unidos. Estos ataques buscan desplegar un sofisticado ladrón de información conocido como StrelaStealer.

Lo que hace que estos ataques sean especialmente preocupantes es su constante evolución. Los ciberdelincuentes detrás de estos ataques están cambiando continuamente el formato de los archivos adjuntos de los correos electrónicos para evitar ser detectados por los sistemas de seguridad. Este enfoque ingenioso les ha permitido burlar las firmas y patrones de detección utilizados anteriormente.

StrelaStealer, que hizo su primera aparición en noviembre de 2022, está diseñado para robar datos de inicio de sesión de correos electrónicos de clientes conocidos y luego enviarlos a un servidor controlado por los atacantes. Desde entonces, se han detectado dos campañas a gran escala involucrando este malware, una en noviembre de 2023 y otra en enero de 2024, dirigidas a diversos sectores como alta tecnología, finanzas, profesional y legal, manufactura, gobierno, energía, seguros y construcción en la Unión Europea y Estados Unidos.

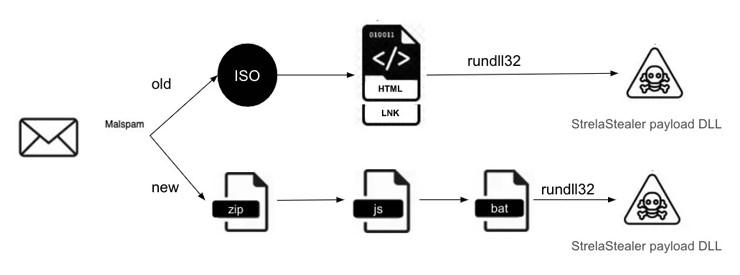

Estos ataques también buscan distribuir una nueva variante del ladrón de información, que incorpora técnicas mejoradas de ofuscación y anti-análisis. Utilizan correos electrónicos con temática de facturas que contienen archivos ZIP adjuntos, marcando un cambio desde los archivos ISO.

Dentro de los archivos ZIP se encuentra un archivo JavaScript que descarga un archivo por lotes, el cual, a su vez, ejecuta el ladrón de información utilizando rundll32.exe, un componente legítimo de Windows responsable de ejecutar bibliotecas de vínculos dinámicos de 32 bits. Además, el malware utiliza una variedad de trucos de ofuscación para dificultar su análisis en entornos aislados.

“Con cada nueva oleada de campañas de correo electrónico, los actores de amenazas actualizan tanto el archivo adjunto de correo electrónico, que inicia la cadena de infección, como el propio payload DLL”, explican los investigadores.

Estas revelaciones llegan en un momento en que Symantec, propiedad de Broadcom, ha revelado que instaladores falsos de aplicaciones conocidas o software crackeado alojados en GitHub, Mega o Dropbox están sirviendo como conducto para un malware conocido como Stealc.

Mientras tanto, otras campañas de phishing han sido observadas entregando RAT de venganza y RAT Remcos (también conocido como Rescoms), este último entregado a través de un servicio de cifrado llamado AceCryptor, según ESET.

Este descubrimiento pone de manifiesto la importancia crítica de la ciberseguridad en la actualidad. Las organizaciones deben permanecer vigilantes y estar al tanto de las últimas amenazas para protegerse contra posibles ataques. En un mundo digital en constante evolución, la seguridad de la información es fundamental para salvaguardar los activos críticos y la reputación de una empresa.